Doi furnizori simultan sau cu dublă VRF ISP pe cisco, partea 2

Buna ziua! La acest scris, am fost inspirat de un articol în HunterXXI doi furnizori simultan sau dual ISP cu VRF pe Cisco. Sunt interesat, de a explora și de a pune în practică. Aș dori să împărtășească experiența sa în implementarea ISP dual pe Cisco cu un ISP real, folosind două simultane de echilibrare și chiar de sarcină.

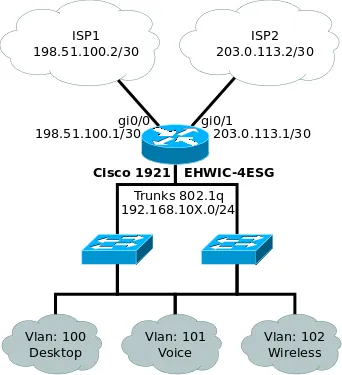

Demo schema:

Toate etapele sunt efectuate la 1921 Cisco IOS versiunea 15.5 (3) M3 integrat cu EHWIC-4ESG.

- Porturile GigabitEthernet0 / 0 și GigabitEthernet0 / 1 angajat pentru conexiunea ISP.

- Porturi GigabitEthernet0 / 0/0 și GigabitEthernet0 / 0/1 PORTBAGAJULUI configurat și conectat la switch-uri.

- Pentru a lucra cu rețeaua locală utilizează interfețe VLAN.

- În această schemă prevede rețea IP locală trei 192.168.100.0/24 la VLAN 100, 101 și VLAN 192.168.101.0/24 192.168.102.0/24 VLAN 102.

- VLAN 100 și 101 din acest exemplu va avea o conexiune 101 între ele, dar nu va avea acces la internet, iar VLAN 102 va avea acces la Internet numai.

Deci, conceput pentru a arăta capacitatea de a importa / exporta între VRF.

Porturile fizice rămase nu sunt implicate, dar nu fac nimic pentru a le împiedica să folosească la discreția lor.

VRF de configurare

Tehnologia Cisco Express Forwarding (MCE) - ar trebui să fie incluse pentru VRF.

Configurarea VRF pentru ISP

Rețineți că configurația nu este importat 65000 101 care este atribuit VLAN 101. Astfel routere virtuale isp1 isp2 și nu va avea o rută către rețeaua 192.168.101.0/24

Setarea VRF pentru VLAN

Din nou, să acorde o atenție la VRF 101, care nu distribuie rute c ISP, dar comunică cu VRF 100.

Interfețele de configurare

Vlan1 nu este în uz, interfața are sens pentru a dezactiva.

configurare BGP

Fiecare dintre BGP adresă de familie ajustată separat pentru VRF și redistribuie rutele conectate (redistribui conectate). Vom avea două rute prestabilite, una prin VRF ISP1 și în al doilea rând prin isp2. Parametru maxim 2-căi permite importate în VRF 100 și 102, ambele ruta default.

Se va arăta în felul următor:

routere Cisco de echilibrare automat traficul pe rute în aceeași direcție cu aceeași valoare.

Isp1 VRF și isp2 necesare, în plus față de a redistribui conectat, permite redistribuirea statică și implicit-informații provin, care se va transfera gateway-ul implicit la alte VRF. Este posibil să observați că redistribuiți statică efectuată prin traseu harta BGP_Filter. Acest lucru este doar din motive de aspect estetic tabele VRF de rutare definite în WLAN, care ar rutele către 8.8.8.8 și 80.80.80.80 nu se încadrează în tabelele de rutare VRF 100 și 102.

Configurarea de rutare

Mai departe pentru a configura de rutare. Una dintre particularitățile de lucru cu VRF, ceea ce complică configurația, este necesitatea de a defini totul într-un anumit VRF.

- tag - ne va ajuta pentru a filtra transmisia în VRF locală numai acele rute

- track - specifică care este entitatea responsabilă pentru operarea rutei

Folosind această cale-hartă, și aplicându-l la VRF pentru ISP vor fi redistribuite doar rute cu o etichetă, iar restul va rămâne doar în cadrul VRF ISP.

NAT Setup

Pentru operarea NAT ar trebui să evidențieze în interior, interfețe exterioare. Ca afara, definim interfețele care sunt conectate ISP-ul, ip nat comanda din afara. Toate celelalte interfețe care aparțin LAN desemneze ca in interiorul comanda ip nat inside.

Trebuie să creați două traseu harta și care definesc interfețele isp1 și isp2

trebuie specificate reguli NAT pentru fiecare VRF prin fiecare ISP. Din moment ce această condiție Vlan 101 nu are acces la Internet, atunci regulile specifica nu este nevoie de ea, și chiar dacă punctul lor - nu va funcționa, deoarece nu există nici o rutare.

Cisco are o mulțime de soiuri de NAT. În Cisco terminologia pe care le folosim este Dynamic NAT cu suprasarcină sau PAT.

Ceea ce ai nevoie pentru care ar lucra NAT?

- Pentru a determina interfețele interne și externe

- Indică faptul că dorim să traducă

- Specificați ce vrem să difuzeze

- activați de difuzare

Configurația NAT destul de simplu pentru a crea lista de acces care identifică LAN și se aplică regula de traducere.

Astfel, precizăm că / ce și includ difuzat, care îndeplinește toate cerințele necesare.

Această setare este o configurație simplă, este evident și ușor de înțeles, fără detalii suplimentare.

Regula pe care le folosim în configurația noastră nu este atât de evidentă. După cum știm, ruta hartă isp1 definește GigabitEthernet0 / 0 interfață. Pentru a parafraza echipa devine ceva de genul

Se pare că aveți nevoie pentru a difuza sursa de trafic care GigabitEthernet0 / 0?

Pentru a înțelege acest lucru, este necesar să se apuca de treabă în mecanismul unui pachet în interiorul router.

- Traficul care vine la o interfață care este marcat ca interior nu este supusă traducere. El a etichetat ca, eventual, difuzate.

- Următorul pas al acestui tratament este de rutare de trafic, conform tabelului de rutare sau PBR.

- Dacă în conformitate cu traficul de masă devine pe o interfață care este marcat ca merge in afara de difuzare sale.

- În cazul în care traficul devine nu difuzeze în afara nu are loc interfața.

Este o greșeală să crezi că poți, puteți face acest traseu harta de interfață LAN meci Vlan100. Utilizați acest lucru ca ip nat în interiorul sursa traseu harta LAN, etc.

Pentru a evita acest lucru, trebuie să înțeleagă gândul că această regulă traducere este declanșată atunci când traficul este deja pe interfața exterioară și se potrivesc cu interfața în cazul în care acest trafic nu are nici o duc nicăieri.

Setarea SLA

Nici o configurație specială, nu este prezent, verificați disponibilitatea 80.80.80.80 8.8.8.8 noduri ICMP si routere de la fiecare furnizor de ISP VRF.

setarea de cale

Tabela de rutare are un traseu VRF ip route isp1 0.0.0.0 0.0.0.0 198.51.100.2 tag-ul 100 track 100, care este legat de pista 100.

track 1000

Acest obiect are starea implicită DOWN.

În această configurație, obiectul este necesară pentru ca ar obliga ISP-ul pentru a dezactiva una, și nu-l conectați. Pentru această piesă în 1000 pentru a adăuga la obiectul 100 sau 200. Bazat pe boolean și, în cazul în care unul dintre obiectele JOS întregul obiect este considerat DOWN.

Configurarea EEM

EEM - Embedded Event Manager vă permite să automatizeze acțiuni, în conformitate cu anumite evenimente.

În acest caz, atunci când unul dintre ISP nu va mai funcționa, el va fi eliminat din tabela de rutare. Dar regulile de traducere NAT va rămâne. Din cauza acestui fapt, conexiune utilizator deja stabilită se va închide până la până la traducere NAT este deviată de timeout.

Pentru a accelera acest proces, avem nevoie pentru a șterge NAT comandă tabel clar ip traducere nat * și cel mai bine este de a face acest lucru automat.

În cazul în care obiectele de 100 sau 200 va intra într-o stare de comenzi JOS, care vor fi executate în ordinea acțiunii.

sfaturi și trucuri

Vreau să menționez câteva caracteristici pentru a lucra cu VRF.

Configurare NTP de exemplu:

Datorită utilizării oricărei rețele VRF operațiuni trebuie să facă referire la un router virtual, acest lucru se datorează faptului că, atunci când configurați configurația și rulați ruta show-ip, nu veți vedea nici intrările în tabela de rutare.

Avantajele acestei configurații, aș dori să mă refer flexibilitatea. Se poate obține cu ușurință un VLAN prin intermediul unei singure ISP, iar celălalt prin intermediul a doua.

Dezavantajele, și este o întrebare pentru publicul distins, cade atunci când unul dintre ISP că traducerile clare ip * TAN comanda termina toate conexiunile la și inclusiv de lucru cu ISP. Experiența a arătat că, în cazurile în care furnizorul scade - utilizatorii nu observa „pauză“ sau nu este critică.

Dacă cineva știe cum să curețe o masă difuzări parțial - Sunt recunoscător.

Nu uitați să dezactivați traducerea NAT în subrețea privată.

VRF Front-ușă. Un alt exemplu practic

Bună ziua Habr! Despre configurarea VPN în colaborare cu VRF pe Cisco, există mai multe articole de pe Internet. Există o foaie bună ieftin pentru configurare IPSec VPN sub formă de hărți Crypto si VTI-tunelele împreună cu VRF. Acest articol este un exemplu Habra DMVPN cu VRF. VRF permite o mai mare flexibilitate în configurarea echipamentului și opțiunile pentru utilizarea acestuia o mulțime

Echilibrare a traficului între două NAT pe diferiți furnizori de pe un INDIVIZI.

În schema clasică de conectarea a două ISP la un router, este posibil să se utilizeze doar două canale pentru clienții interni NATirovaniya cu echilibrarea sarcinii, nu numai pentru feylovera în cazul defectării unuia dintre furnizorii.

Doi furnizori simultan sau dual ISP cu VRF pe Cisco

Alo Există o soluție universală pentru conectarea mai multor furnizori, ip sla + cale. Soluția este ușor de înțeles și ușor de administrat. Dar când vine vorba de utilizarea simultană a două sau mai multe canale de comunicare ale tehnologiei, în forma sa cea mai pură nu este potrivit. Vreau să împărtășesc experiențele lor. Pe site-urile cu mai mulți furnizori I

Un client, două camere, patru și opt de comunicații furnizor

Un client a cerut să facă o legătură între biroul său și depozitul a fost o constantă și în condiții de siguranță. Așa cum am făcut și ce a funcționat și ce nu a făcut.

Eliminarea rutarea asimetrică în Juniper SRX

In acest articol voi descrie modul de utilizare a instrumentelor native Juniper SRX poate fi foarte ușor și razrulit elegant, unele scheme de rutare enervant. Acesta se va concentra pe utilizarea router virtuale, sau mai precis, în ceea ce privește Juniper, rutare instanță virtuală-router. Problema poate fi rezumată după cum urmează: există două sau