Instalarea calmar pentru Windows XP

Descărcați distribuția și despachetați-l în folderul c: \ calmar \

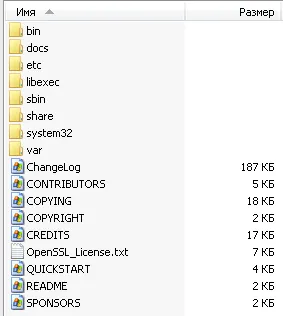

După despachetare, ar trebui să avem în folderul c: \ calmar \ următoarea structură de fișier:

Acum, instalați calmarul ca un serviciu de sistem Windows. Pentru a face acest lucru, executați un prompt de comandă și tastați în ea următoarea comandă:

c: \ calmar \ Sbin \ calmari -f C -i: \ calmar \ etc \ squid.conf Calmar -n

După rularea acestei comenzi, ar trebui să vedeți următorul mesaj:

Registry stocate HKLM \ SOFTWARE \ GNU \ Calamar \ 2.6 \ Calamar \ configFile valoarea C: \ calmar \ etc \ squid.conf

Squid cache versiune 2.7.STABLE7 pentru i686-pc-WinNT

instalat cu succes ca Calamar servicii Windows System.

Pentru a rula, porni de la Servicii Applet de Control Panel.

Nu uitați să editați squid.conf înainte de ao porni.

Ie rapoarte de sistem, care în locația registru corespunzătoare a fișierului de configurare este calmari scris (C: \ calmar \ etc \ squid.conf), Squid a fost instalat cu succes ca un serviciu sub Windows, precum și ni se reamintește că nu uitați să editați squid.conf fișierul de configurare sub sistemul dumneavoastră. De fapt, va studia.

Du-te la directorul C: \ calmar \ etc \ și redenumiți toate fișierele conținute în ea:

cachemgr.conf.default => cachemgr.conf

mime.conf.default => mime.conf

squid.conf.default => squid.conf

squid_radius_auth.conf.default - nu puteți redenumi, dacă nu intenționați să folosiți protocolul RADIUS pentru utilizatorii de server proxy squid.

acl toate src toate

acl manager de proto cache_object

acl localhost src 127.0.0.1/32

acl to_localhost dst 127.0.0.0/8 0.0.0.0/32

# Ne rezervăm mai jos una dintre intrările în rețeaua sa locală, în cazul în care se utilizează un server proxy

acl localnet src 10.0.0.0/8 # RFC1918 posibilă rețea internă

acl localnet src 172.16.0.0/12 # RFC1918 posibilă rețea internă

acl localnet src 192.168.0.0/16 # RFC1918 posibilă rețea internă

Portul acl SSL_ports 443

acl Safe_ports portul 80 # http

Port acl Safe_ports 21 # ftp

acl Safe_ports port 443 # https

Port acl Safe_ports 70 # popândăi

acl Safe_ports portul 210 # WAIS

acl Safe_ports porturi 1025-65535 # porturi neînregistrate

Port acl Safe_ports 280 # http-Manag

acl Safe_ports portul 488 # GSS-http

Port acl Safe_ports 591 # FileMaker

acl Safe_ports portul 777 # multiling http

acl CONNECT Metoda CONNECT

# Permite doar accesul cachemgr de la localhost

http_access permite managerului localhost

http_access neagă managerul

# Respingeți solicitările de porturi necunoscute

http_access neagă! Safe_ports

# Interzice CONNECT la alte porturi decât SSL

http_access neagă CONNECT! SSL_ports

http_access permit localnet

# Și, în cele din urmă neagă toate celelalte acces la acest proxy

http_access neagă toate

#Allow ICP interogări la numai rețele locale

icp_access permit localnet

icp_access neagă toate

# Prevede portul pe care ascultă SQUID pentru conexiuni de la clienți.

#Din recomandăm să utilizați cel puțin următoarea linie.

# Prevede locația directorul care va deține memoria cache:

UFS cache_dir c: / squid / var / cache 100 16 256

minimum_object_size 0 KB

maximum_object_size 4096 KB

access_log c: / squid / var / logs / squid access.log

logfile_daemon c: /squid/libexec/logfile-daemon.exe

cache_log c: /squid/var/logs/cache.log

cache_store_log c: /squid/var/logs/store.log

Astfel, ne-am definit în fișierul de configurare sunt trei unități de bază - de control al accesului (subrețea, port, acl-coli), stabilind jurnalele de configurare cache, precum și unele setări de sistem (de altfel, nu toate sunt necesare). De asemenea, să acorde o atenție la faptul că semnul în numele directorului pe care trebuie să-l scrie pe un stil unix „/“ în loc de Windows - «\».

Acum formează structura serverului proxy cache calmarul rulând comanda:

c: \ calmar \ Sbin \ squid -z -f C: \ calmar \ etc \ squid.conf

După rularea acestei comenzi, ar trebui să vedeți următorul mesaj:

Crearea Directoare Swap

Ie este creat toate useshno directorul cache. De asemenea, rețineți că, atunci când executați această comandă SQUID verifică squid.conf fișier de configurare pentru corectitudinea și dacă există ceva nu în scris, astfel, încât ar fi un mesaj adecvat. Pentru a crea un fișier cache am folosit tipul de sistem de fișiere UFS (opțiune în conf - cache_dir UFS c :. / squid / var / cache 100 16 256). De asemenea, puteți utiliza awin32 tip, uita-te la documentația și selectați cea mai potrivită pentru tine. este de asemenea util să se uite la fișierul log C: \ calmar \ var \ logs \ cache.log și a vedea dacă există erori.

Acum vom face primul test începe Squid server proxy. Rulați-l pentru a începe ca o aplicație consolă - în cazul în care orice erori vor fi afișate și va trebui să stabilească opțiunea corespunzătoare în fișierul de configurare.

a începe c: \ calmar \ Sbin \ squid -f C: \ calmar \ etc \ squid.conf

Totul este în regulă, nici o eroare nu va fi afișată pe ecran. Ideea este că acum squid este gata să ia primul client. Încearcă să se refere la acesta prin rularea comenzii:

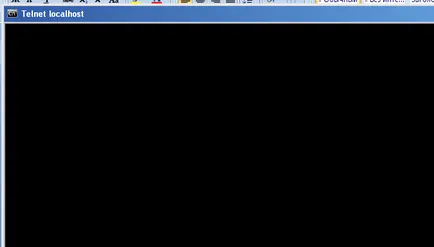

telnet localhost 3128

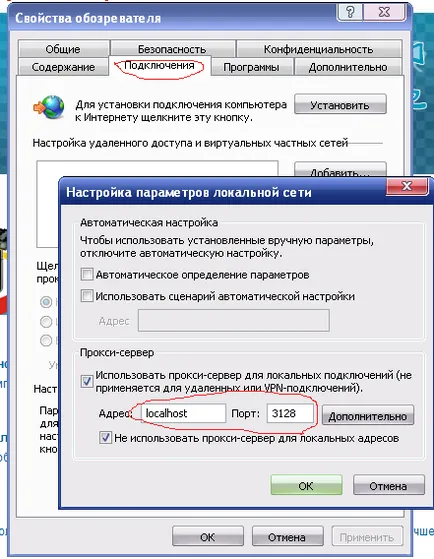

Totul este perfect, așa cum se spune, noi „nu a reușit“, adică a intrat pe portul 3128, pe care am configurat anterior pentru a primi cererile de client pentru protocolul http, nici o eroare de conexiune este emisă pe ecran nu a fost. Acum puteți încerca să setați browser-ul.

acl localnet src 127.0.0.1/32

Acum, cu masina pe care serverul proxy, puteți „mers pe jos“ de pe Internet.

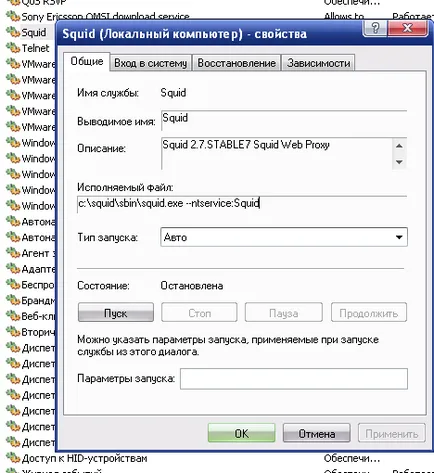

Acum avem pentru a automatiza procesul de pornire / oprire server proxy Squid.

Dacă aveți de gând să-ca proxy server va rula în mod continuu, puteți seta pur și simplu „Auto“ în serviciul podwindows Squid.

Dacă avem de gând să ruleze un proxy din timp în timp, vă puteți crea o pereche de liliac-fișier pentru acest caz:

Totul! Se poate lucra. Rămâne să analizeze foarte atent documentația privind Squid și să configurați un server proxy optimizat pentru nevoile dumneavoastră și cel mai important, în condiții de siguranță! Performance Tuning si optimizare Squid este un subiect separat și foarte vast, care este dincolo de domeniul de aplicare al acestui articol. Materialul de pe acest subiect nu este suficient în interenet.

„Neutralizarea coji de la gropile de gunoi va fi“ Robocop "

Volga stat muniție Proving Ground (PGBIP) Chapaevsk (regiunea Samara) și Institutul de Cercetare din Moscova.

Proiect finantat va fi finanțat printr-un credit preferențial al agenției Japonia pentru parteneriate internaționale (JICA) la 33010000000.

„Cudam cu centralele nucleare sunt lăsate să intre în portul Sabetta

„Sabetta incluse în lista porturilor maritime romanesti, care sunt permise vizitele efectuate de nave și alte ambarcațiuni.

Primul primar adjunct Novosibirsk Vladimir Znatkov a apreciat disponibilitatea stației cu 99%. instalare Snegoplavilnye include.

„De lucru pentru a reduce non-contractuale de consum de energie electrică a permis companiilor energetice de IDGC de Nord-Vest pentru a repara prejudiciul cauzat de o singură ramură -“ Arkhenergo „, în valoare de 1,99 milioane de ruble ..

De lucru pentru a opri non-contractuale de consum de energie electrică a permis inginerilor de putere de IDGC de Nord-Vest, să despăgubească.