filigran digital

EXEMPLUL filigran digital (imaginea din stânga normală, marcată chiar în centrul diferenței dintre imaginile cu luminozitate crescută)

Ciclul de viață al filigrane digitale

Faza de BCV a ciclului de viață

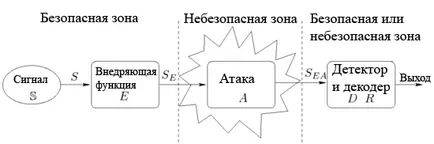

Așa numita CEH poate fi descrisă după cum urmează ciclul de viață. În primul rând, o sursă de semnal într-un mediu de încredere încorporat filigran cu ajutorul funcției . Rezultatul este un semnal . Următoarea etapă - răspândirea printr-o rețea sau prin orice alte mijloace. În timpul unui atac de propagare a semnalului poate fi făcută. În semnalul rezultat filigrane pot fi potențial eliminate sau modificate. În funcția de detectare faza următoare Ea încearcă să detecteze filigrane , și funcția trage semnalul mesajului încorporat. Acest proces are potențialul de a face atacator.

Proprietățile Watermarking digitale

CEH clasificate, de obicei, în conformitate cu 7 parametri principali: volumul, complexitatea, reversibilitatea, transparență, fiabilitate, siguranță și verificare.

cantitatea de informații

O distincție este introdusă și volumul extras.

Volumul injectat

Volumul injectat - este doar marimea mesajelor , care este încorporat în semnal. Acesta poate fi definit ca: Examinarea este de asemenea pusă în aplicare de cantitatea relativă de:

suma recuperată

Volumul extractibile în - cantitatea de informații extras din mesaj. În cazul în care scopul BCV nu este un transfer de informații, informația extrasă este zero. Pentru mesaje nevida este preluat de suma luată în considerare după extracție. Se consideră după cum urmează: , unde , și denotă sau exclusiv. Această funcție este numărul de biți transmiși în mod corect, se presupune că ambele mesaje au aceeași lungime. Uneori, mesajul se repetă în timpii de semnal de mai multe. În acest caz, mesajul extras este de câteva ori mai mare decât originalul. Acesta ia în considerare următoarea expresie repetari: Volumul este de obicei normalizat la lungimea mesajului. Uneori, considerați parametri, cum ar fi capacitatea și o a doua capacitate, raportate la :Complexitatea funcției de date Acesta poate fi măsurat întotdeauna. Orice efort depus pe punerea în aplicare, detectarea atac și complexitatea de decodare sunt măsurate. lăsa pentru a măsura complexitatea . pentru denotă complexitatea procesului de introducere a informațiilor într-un semnal . În funcție de punerea în aplicare a funcției măsoară cantitatea de timp petrecut IOPS. numărul de linii de cod, și așa mai departe. d. Complexitatea depinde de semnalul . Deci, de multe ori considerată independentă de funcția normalizată . Normalizarea poate fi realizată atât în lungime (Măsurat de exemplu, în câteva secunde sau biți) de semnal și pe volumul introdus:

Rețineți că există o relație liniară din . În cazul neliniar poate fi normalizat la valoarea A plantat:

Ambele definiții au în vedere un anumit semnal . Considerăm, de asemenea, următoarele opțiuni de CEH:

- Complexitatea medie normalizat la lungimea de semnal sau de volum: ;

- complexitate maximă normalizat la lungimea de semnal sau de volum:

- Complexitatea minimă normalizat la lungimea de semnal sau de volum: ;

reversibilitate

Tehnologia implică abilitatea de a elimina CEH Semnalul de la etichetat . În cazul în care semnalul primit Acesta coincide cu originalul , atunci vorbim despre reversibilitate. Având în vedere posibilitatea de a plăti algoritmi speciali. Acești algoritmi folosesc chei secrete pentru a preveni accesul neautorizat la conținut.

transparență

În conformitate cu referința și un test Semnalele funcția de transparență T măsoară diferența dintre aceste semnale . Rezultatul calculului este cuprins în intervalul [0,1], unde 0 corespunde cazului când sistemul nu poate detecta în versiune , și 1 în cazul în care observatorul nu se poate distinge cele două semnale.

încredere

Această secțiune descrie fiabilitatea CEH. În primul rând, trebuie să introducem conceptul de „detectare de succes.“

detectarea de succes

a introdus funcția de „detectare de succes“ pentru a măsura succesul funcțiilor de detectare și de decodare. Pentru BCV fără mesajul codificat D returnează 0 în cazul în care filigranul nu poate fi detectată și cu excepția cazului în următoarea formalizare: Pentru a măsura numărul de instalații de succes ale mai multor teste , mediu Acesta poate fi calculat după cum urmează: . Pentru sistemele cu un mesaj încorporat nenul este important să se știe că cel puțin unul (în cazul punerii în aplicare multiplă) mesajul a fost decodificat cu succes. În cazul în care, de exemplu, un mesaj puse în aplicare ori, iar volumul extras se întoarce, 10% este recuperabil, nu este clar care dintre cele posturi deteriorate. Cu toate acestea, o astfel de definiție este utilă dacă știi că cel puțin unul dintre posturile nu va afecta, așa cum se reflectă în următorii termeni: Rețineți că acest lucru nu este singura definiție posibilă. De exemplu, determinarea poate fi următoarele: adică detecție este de succes atunci când numărul de succes a extras un pic peste o anumită limită (Care este egal sau aproape de 1).fiabilitate CEH

măsură a fiabilității CEH - este numărul de deținuți în intervalul , unde 0 este cea mai proastă valoare posibilă, iar cel mai bun. Pentru a măsura gradul utilizat conceptul de numărul de octeți eronate și rata de eroare de biți. Distanța dintre liniile extrase și mesajele încorporate sau procentajul potrivire pentru comparație-bit înțelept. În cazul în care șirurile sunt identice, metoda este de încredere. schema CEH este considerată a fi de încredere în cazul în care mai mult biți sunt deteriorate și transparența de atac mai mare decât . De exemplu, pentru CVD, subiectul unor atacuri , un mesaj poate fi calculat după cum urmează: index indică faptul că numărul calculat de octeți eronate. Pentru BCV fără a extrage mesajul nu este o funcție, astfel încât metodele de calcul biți de eroare și octeți nu sunt aplicabile. Funcția de fiabilitate evaluează cel mai rău caz. În evaluarea fiabilității orice măsură fiabilitatea sistemului pentru a lua fiabilitatea legăturii de încredere sistem, în cazul celor mai puternice atacuri. În acest caz, în cel mai grav atac este un atac în care BCV este eliminat fără pierderea calității semnalului.

siguranță

Descrie rezistență CEH în raport cu anumite atacuri.

verificare

Se specifică tipul de informații suplimentare necesare funcției de detectare / extracție pentru locul de muncă.

- Necesită semnal sursă S.

- Necesară pentru a pune în aplicare un mesaj m, iar unele informații suplimentare, cu excepția semnalului original.

- Nu este nevoie de informații suplimentare.

clasificare

Tehnologia BCV pot fi clasificate în diferite moduri.

încredere

CEH numit casant. în cazul în care nu se poate detecta nici cea mai mică modificare. O astfel de BCV este, în general utilizat pentru a verifica integritatea.

CEH numit semi-fragil. în cazul în care semnalul de modificare minoră rezistă, dar nu poate rezista la transformări rău intenționate. Semi-casant CEH folosit de obicei pentru a detecta atacurile asupra semnalului.

CEH numit de încredere. dacă el rezistă toate tipurile cunoscute de atacuri. O astfel de CEH utilizat de obicei în protecția la copiere și identificare.

Lungimea dintre posturile introduse definește două scheme diferite CEH:

- : mesaj zero, conceptual. Sistemul țintă detectează doar prezența filigranului într-un obiect semnat . Uneori, un astfel de tip de BCV este numit 1-bit a filigranului, deoarece 1 este responsabil pentru prezența mărcii, și 0 pentru absenta.

- : mesaj sub formă de numere n-biți (, cu ) sau cusute în . Acesta este un sistem comun de CEH, cu un mesaj de zero.

Metoda de aplicare CEH

Metode de aplicare CEH împărțit în spațială și frecvență. Prin metode spațiale includ LSB metoda. În funcție de frecvență - spectru împrăștiat. semnalul Labeled obținut prin modificarea aditiv. O astfel de CEH diferă fiabilitate medie, dar foarte puține capacitate informațională. Metoda de modulare de amplitudine. similar cu spectrul de răspândire, este de asemenea utilizat pentru introducerea. Metoda de cuantificare nu este foarte fiabil, dar permite să se introducă o cantitate mare de informații.