DMZ (DMZ) zona - infrastructură pentru rețelele corporative distribuite geografic

Esența DMZ este că nu vine în mod direct sau în interne sau rețeaua externă, precum și accesul la aceasta se poate face numai prin reguli predefinite ale firewall-ului. DMZ nu este utilizator - sunt situate doar servere. DMZ este folosit în general pentru a preveni accesul la rețeaua externă la gazde de rețele interne prin eliminarea rețelei locale într-o anumită zonă a tuturor serviciilor de care au nevoie de acces din exterior. De fapt, se pare că această zonă va fi o subrețea separată, protejată (sau separat) de firewall-uri publice și din rețeaua companiei.

Pentru a proteja pătrunderea firewall-urilor zonei demilitarizate sunt utilizate în rețeaua corporativă. Există ecrane de hardware și software. singură mașină este necesară pentru program. Pentru a instala un firewall hardware-ul trebuie doar să-l conectați în rețea și de a efectua configurarea minimă. În general, ecranele de programe sunt utilizate pentru a proteja rețelele în cazul în care nu este nevoie de a face o mulțime de ajustări legate de alocarea flexibilă a restricțiilor de lățime de bandă și de trafic de pe protocoalele pentru utilizatori. În cazul în care rețeaua este mare și necesită o înaltă performanță, mai profitabil devine pentru a utiliza firewall-uri hardware. In multe cazuri, folosind nu una, ci două firewall-uri - unul protejează DMZ de efectele externe, al doilea îl separă de interiorul unei rețele corporative. Că un astfel de sistem va fi utilizat pentru organizarea demilitarizate CorpUTY zona Corporation.

DMZ va depune discuții, web- și FTP-servere și DNS extern și RAS server de acces de la distanță.

organizarea rețelei conține subrețele, și servere, respectiv, la care accesul este necesară atât în exterior și în interior, în aceeași subrețea (care este, de asemenea, menționată ca DMZ, zona demilitarizată) și utilizatori, precum și resursele locale sunt pe subrețele diferite. În această topologie, servere în DMZ, ar trebui să fie separate printr-un firewall de pe Internet, iar celălalt - din rețeaua locală. În același timp, pe firewall extern trebuie să ofere acces „în afara“ la resursa dreapta

Cu toate acestea, nu toată lumea, în special întreprinderile mici, își pot permite să utilizeze două servere pentru a proteja rețeaua. Deci, de multe ori a recurs la opțiunea de mai ieftin: utilizarea unui singur server cu trei interfețe de rețea. Apoi, o interfață „arata“ la Internet, al doilea - în DMZ, iar al treilea - la rețeaua locală.

adaptorul de curent alternativ conectat la Internet, va fi numit WAN, interfața conectată la zona demilitarizată, - DMZ, dar la rețeaua locală - LAN.

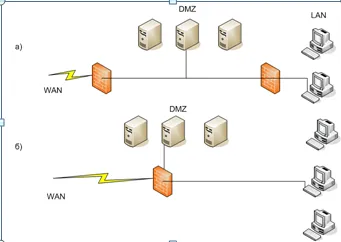

Fig. 8 prezintă cele două conexiuni ale firewall-ului. În cazul în care „o“ folosește două firewall-uri, unul conectat la WAN si DMZ, iar al doilea - la DMZ și LAN, în cazul „b“ - un firewall, și este conectat la rețeaua WAN, și la LAN, si DMZ.

Figura 8. opțiuni de implementare firewall și zona demilitarizata

În cazul în care punerea în aplicare a doua opțiune, trebuie să acorde o atenție la neajunsurile sale. În primul rând, este o scădere generală a fiabilității rețelei. În cazul închide sau reporni resursele de server localizate în DMZ, utilizatorii vor fi temporar indisponibil. De exemplu, dacă aveți unul pe serverul de e-mail de rețea și este situat în zona demilitarizată, dacă dezactivați firewall-ul, el nu va fi disponibil, iar utilizatorii din clientul de e-mail va începe să apară un mesaj de eroare de conexiune. Ca o consecință - fluxul de administrator apeluri și reclamații sistem de nefuncționare pe rețea.

Un alt dezavantaj de a folosi un singur server - este că, în cazul defectării tot timpul pe care îl petrece pe un înlocuitor, o rețea locală a organizației să fie aproape inutilizabil.

Și, în sfârșit, poate cel mai important dezavantaj al acestei topologii, în cazul în care un atacator poate rupe în server, el va putea accesa în DMZ, sau LAN.

Dacă se folosesc două firewall-uri, atunci toate aceste dezavantaje pot fi eliminate parțial sau complet. În cazul defectării unuia dintre ei într-o chestiune de câteva minute de versiune de rețea „a“ poate fi convertit la versiunea „b“ adăugând un alt server din placa de rețea și să facă modificările necesare în setările. În plus, securitatea rețelei prin folosirea a două firewall-uri crește. De exemplu, în cazul în care un atacator a reușit să pătrundă în server conectat la rețeaua WAN și DMZ, atunci nu va fi disponibil la rețeaua locală.

Deoarece router-ul selectat este construit așa-numitul filtru de pachete, necesitatea unei (independent) firewall separat pentru separarea de DMZ pe Internet este eliminat.

protocol NAT rezolvă două sarcini principale:

asigură siguranța rețelei interne - calculatoare pe LAN, router-ul protejat cu activat NAT-protocol (dispozitiv NAT) devine inaccesibil din rețeaua externă.

Deși NAT nu este un substitut pentru un firewall, încă mai este o caracteristică importantă de siguranță.

Pentru una dintre o interfață de calculator firewall software se conectează instalația electrică a clădirii A (interior). Pentru o alta - pentru combinarea servere colector efectuate în DMZ-Zone (selectați Cisco Catalyst 2960). Atunci când acest comutator va furniza porturi, astfel încât adăugarea de servere în DMZ-zonă, în viitor, nu va fi dificil.

Microsoft Internet Security and Acceleration Server (ISA) acționează ca un ecran protector de întreprindere și cache bazate pe Web. ISA Server poate fi instalat în trei moduri diferite: fie ca server cache (proxy-server) sau ca un firewall sau modul integrat (acest mod oferă atât funcția de cache și funcția de protecție a ecranului). Din moment ce sunt utilizați ISA Server ca firewall-ul, va trebui să selectați un mod firewall sau integrat. Cu ISA Server, puteți monitoriza procesele de acces intern client de rețea la resursele Internet.