Consolidarea protecției sql server, Windows IT Pro

Funcționarea aplicațiilor SQL Server depinde de datele, și nu înainte de protecție a datelor nu a fost la fel de urgență. SQL Server - o țintă preferată de hackeri, în plus, există riscul de corupție accidentale a datelor. Riscul poate fi redus prin consolidarea SQL Server prin reducerea zonei de atac și controlul accesului la acesta

infrastructura IT pentru întreprinderea dvs.

Reducerea atac zony

Zona de atac este numit o modalitate prin care puteți accesa sau mări puterile în SQL Server. Pentru a reduce zona de SQL Server ataca, vă rugăm să rețineți următoarele recomandări.

Instalați numai componentele necesare SQL Server. instalare SQL Server este adesea văzută ca o sarcină de rutină, dar este în această etapă începe să se aplice îmbunătățiri de securitate. Când instalați SQL Server service nu ar trebui să includă SQL Server Analysis Services (SSAS), SQL Server Integration Services (SSIS) și componenta full-text motor și agentul său Filtru Daemon Launcher. Dacă este necesar, acestea pot fi ușor adăugate mai târziu.

Nu instalați Reporting Services serviciul SQL Server (SSRS) pe același server ca și sistemele de gestionare a bazei de date de bază. Dacă instalați serviciul SSRS pe același server ca și motorul de baze de date, un serviciu Web creează un decalaj în stratul de securitate. Punct de vedere istoric, a fost o mulțime de vulnerabilități prin care hackerii au penetrat serviciile de server și IIS web. Ca urmare, toate obiectele plasate pe serverul de risc. Acest lucru poate fi evitat dacă vom renunța la instalarea serviciului SSRS pe serverul de baze de date.

Deconectați serviciul SQL Server, care nu este absolut necesar. În special, se recomandă să facă următoarele.

Nu utilizați porturile TCP / IP care sunt selectate în mod implicit. După instalare, trebuie să configurați SQL Server pentru a utiliza numere de port, altele decât implicit selectat. Porturile implicite - punctul de intrare cunoscut în SQL Server; în trecut au fost folosite de atacatori. Acuitatea problema nu este atât de mare în cazul în care serverul nu este accesibil de pe Internet, dar în viruși, „cai troieni“ și biscuiți există și alte modalități de a exploata aceste vulnerabilități. Această abordare nu elimină calea de atac ca pur și simplu se ascunde. Prin urmare, această metodă este cunoscută sub numele de „protecția necunoscut.“

Opriți protocoale de rețea care nu sunt necesare. Este necesar să dezactivați (sau activați) protocoalele de rețea care nu sunt necesare. În cele mai multe cazuri, conexiunea la SQL Server nu are nevoie de ambele Named Pipes și TCP / IP, astfel încât să selectați cel mai bun protocol pentru conectarea la SQL Server, și poate dezactiva alte. De exemplu, Figura 1 prezintă un protocol cu handicap Named Pipes și TCP / IP încorporat, este configurat pentru a asculta pe un port, altul decât cel implicit selectat.

Ecranul 1. Opriți protocoale de rețea care nu sunt necesare

Notă starea protocoalelor de memorie partajată și adaptor de interfață virtuală (VIA) în figura 1. În mod normal, puteți lăsa memoria partajată a inclus, deoarece protocolul utilizat de server numai pentru conexiuni locale. Dar, prin protocolul ar trebui să fie dezactivat dacă nu utilizați VIA hardware.

Asigurați-vă că programul antivirus actualizat în timp util și configurat în mod corespunzător și un paravan de protecție. Pentru a proteja serverul trebuie să fie instalat cea mai recentă versiune a software-ului antivirus și firewall. În plus, toate porturile sunt lăsate deschise în mod implicit ar trebui să fie închise. În special, asigurați-vă că pentru a vă asigura că firewall-ul nu este lăsat port deschis este implicit pentru SQL Server.

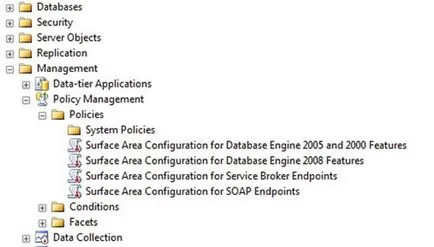

Figura 2 prezintă exemple de politici domeniu lucrate utilizate de către sistemul de control. Fiecare politica conține o condiție și un obiect țintă căruia i se aplică această condiție. Sistemul urmărește țintă, verificarea respectării condiției. Puteți anula chiar și modificări care încalcă starea.

Ecranul 2. Utilizarea sistemului de control bazat pe politicile de gestionare a configurației pentru zona de atac

de control al accesului

Access Control în SQL Server nu se limitează la acordarea de permisiuni utilizatorilor. Access Control include următoarele sarcini.

Configurarea autentificare. Dacă este posibil, utilizați numai autentificare Windows.

Configurarea conturilor administrative. Doriți să ștergeți contul \ ULUI \

Administratorii și dezactivăm contul de administrator de sistem (SA). În mod normal, ar trebui să se limiteze strict numărul de utilizatori, dotate cu privilegii de administrator de sistem, și de a folosi rolurile de server pentru utilizatorii privilegiați care au nevoie pentru a rezolva anumite probleme la nivel de server, cum ar fi operatorii de rezervă sau de administratori de securitate. Deși este imposibil de a restricționa permisiunile utilizatorilor administratorului de sistem, dar ele pot fi controlate prin utilizarea unor instrumente de audit SQL Server.

De asemenea, este necesar să se limita calitatea de membru în grupul local de administratori. Administratorii locali pot avea acces la calculator SQL Server și acordă drepturi administratorului de sistem le. Fa-o discret dificil, dar este posibil. Pentru a proteja serverul care găzduiește SQL Server, ar trebui să se aplice măsuri la fel de stricte pentru securitatea instanță SQL Server.

conturile de servicii de numire. Cea mai frecventă greșeală în ceea ce privește conturile SQL Server service, - oferindu-le permise suplimentare. Înainte de a explica modul în care, pentru a evita această greșeală, amintiți-vă cel mai bun mod de a crea conturi.

Nu folosiți conturile încorporate în Windows sistem (de exemplu, LocalService, LocalSystem) sub formă de conturi SQL Server service contabilitate, ca și conturi de sistem încorporate și moștenesc anumite privilegii ridicate la Active Directory (AD), care nu sunt necesare pentru SQL Server. De exemplu, pentru contul de servicii de rețea este permis să se autentifice la rețea folosind contul computerului și contul LocalSystem este permis pentru a crea și șterge propriile lor SPN (SPN).

Atunci când se atribuie permisiuni pentru contul de SQL Server ar trebui să urmeze întotdeauna regula de cel privilegiu. În general, ar trebui să adăugați contul de serviciu la grupul local corespunzător creat în mod specific pentru fiecare componentă SQL Server. Acest lucru permite un cont de serviciu să moștenească orice permise necesare pentru nivelul Windows. Atribuirea de permisiuni pentru grupuri în loc de un cont de serviciu asigură faptul că rezoluția nu vor fi pierdute atunci când schimbați contul de serviciu. În plus, vechile permisiunile contului de serviciu nu sunt salvate, că nu mai este necesară.

În Windows sau NTFS pentru contul SQL Server service contabilitate nu are nevoie de permise suplimentare, în plus față de moștenită prin apartenența la grupul corespunzător. Nu introduceți niciodată conturi de serviciu în grupul local de administratori.

Crearea de grupuri de securitate. Nu trebuie să aibă acces la SQL Server, utilizatorii individuali. În schimb, creați un grup de securitate AD pentru server și set specific permisiunile, apoi introduceți utilizatorii individuali la grupul corespunzător după cum este necesar. Gestionați grupurile de securitate trebuie să fie un administrator de baze de date sau utilizarea de grup. De multe ori, companiile folosesc un instrument cu care membrii funcționarea grupului se pot face modificări (cum ar fi adăugarea unui utilizator) la grupul de securitate, dar proprietarul grupului trebuie să aprobe modificarea sau anularea acesteia. Este inacceptabil să se permită adăugarea unuia dintre obiectele de grupuri de securitate, care sunt în afara controlului grupului operațional, la fel ca în acest caz, va pierde capacitatea de a vedea membrii grupului și de a gestiona adăugarea și eliminarea de utilizatori.

scheme de atribuire și dreptul de proprietate asupra obiectelor. În cazul în care utilizatorii fără drepturi de administrator de sistem necesare pentru a controla în mod direct anumite părți ale bazei de date de producție, este necesar să se separe obiectele corespunzătoare din toate celelalte obiecte. Cel mai bun mod de a face acest lucru - a pus gestionate de utilizator obiectele din regimul special și de a acorda permisiuni la nivel de schemă. Utilizatorii individuali sau grupuri nu trebuie să dețină sau DBO schemă obiecte în ea.

Nu activați eco-baze de date de proprietate înlănțuirea. În cazul în care acestea sunt incluse, pot exista situații în care utilizatorul obține din neatenție permisiunea pentru obiectele dintr-o alta decât cea actuală a bazei de date.

Utilizatorii individuali nu ar trebui să dețină baze de date. Utilizatorul este permis să fie proprietar al bazei de date este mapat automat la BDO, ceea ce duce la controalele de permisiune în cadrul ocoli baza de date. Acest nivel de autoritate nu poate fi revocată sau anulată, dacă nu modificați proprietarul bazei de date. În plus, în cazul în care proprietarul bazei de date - un utilizator nelegitim, puteți obține neașteptate și dificil de diagnosticat eșecuri în baza de date permisiuni. Dacă dezactivați contul de administrator de sistem și eco-baze de date de proprietate înlănțuirea, contul de administrator de sistem poate atribui calitatea de proprietar al tuturor bazelor de date, fără nici un risc.

Una dintre opțiunile - deconectați întotdeauna opțiunea de încredere. Această opțiune este adesea folosit pentru a simplifica start-up cod CLR EXTERNAL_ACCESS sau permisiuni nesigure în baza de date. Acesta permite, de asemenea, funcții și proceduri care utilizează transferul de autoritate pentru a efectua funcții la nivel de server. În esență, parametrul Trustworthy spune instanța de server, administratorul de sistem are încredere proprietarul bazei de date. Acest lucru poate fi realizat, fără a include opțiunea Trustworthy dacă vă conectați un modul de cod sau cu ajutorul certificatului.

prioritate de top

Sarcina principală a unui administrator de baze de date - protecția de instanțe de SQL Server și datele pe care le conțin. Consolidarea SQL Server prin reducerea zonei de atac și de control al accesului - un element important al protecției serverului. Tehnicile descrise în acest articol va ajuta la protejarea Server instanță SQL, și datele.

Partajați imagini cu prietenii și colegii