Cheile milioane de mașini pot fi falsificata folosind un emițător-receptor bazate pe RF Arduino low-cost

Cercetatorii de la Universitatea din Birmingham și compania germană Kasper Oswald a fost mai norocos: cu ei constructorii nu vor să dea în judecată, dar au găsit problema poate fi cu greu numit frivol.

Prima vulnerabilitate asociată cu sistemele de la distanță de acces fără cheie (RKE), care permit să „comunice“ cu vehiculul fără cheie, printr-un dispozitiv special de control de la distanță.

În cazul în care proprietarul mașinii apasă butonul de transmițător, de exemplu, pentru a bloca sau debloca ușile, schimbul de echipe are loc la frecvențe radio. La mașinile moderne sisteme RKE folosesc criptografia și de a schimba în mod constant codul de semnal, cu toate acestea, cercetatorii au descoperit că în ultimii douăzeci de ani, constructorii împărtășesc cheile de criptare la nivel mondial, dintre care nu sunt atât de multe. Cu o astfel de cheie, un atacator este capabil de a intercepta semnalul transmis de filtrul de control de la distanță, la o distanță de o sută de metri, decodeze, și apoi să creați o clonă a unității de comandă originale.

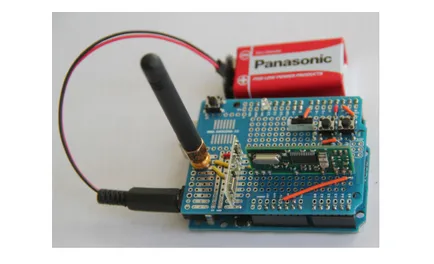

Pentru a efectua un atac atacator va avea nevoie de un receptor radio simplu. Cercetătorii înșiși au colectat un astfel de dispozitiv pentru 40 $ bazat pe Arduino, și o cheie criptografică (care sa dovedit a fi la fel pentru milioane de vehicule) a fost produs prin inginerie inversă.

Cercetatorii raporteaza ca elimina complet problemele cu Grupul VW RKE pur și simplu nu se poate. Numai, potrivit experților, producția nu folosește RKE sau off.

În plus față de donarea de dispozitive de control, cercetatorii au demonstrat, de asemenea, atacul asupra circuitului criptografic HiTag2, care timp de decenii a fost utilizat în mașinile Alfa Romeo, Chevrolet, Opel, Peugeot, Renault și Ford.

Pentru al doilea atac vectorii de un atacator va avea nevoie de toate aceleași radiodevays simple. Cu acesta, un atacator poate intercepta și „citi“ semnalele de la dispozitivul de control de la distanță. Va fi o secvență de cod de rulare, care este imprevizibilă schimbare de fiecare dată când este apăsat butonul de pe telecomandă. Cu toate acestea, din cauza HiTag2 fără nume de vulnerabilitate, colectarea semnalelor 4-8 cuprinzând un cod de rulare, atacatorul va fi capabil de a sparge cheia criptografică pentru o anumită mașină în mai puțin de un minut.

„Echipamentul pentru primirea și trimiterea de rulare de cod poate servi, de exemplu, DST ca USRP și HackRF, sau gata RF-modul, de exemplu, SmartWatch potrivit TI Cronos, care sunt distribuite pe scară largă și sunt ieftine pentru a suge,“ - explica cercetatorii.

Unele detalii ale problemelor pot fi găsite în raportul de cercetare (PDF), dar multe detalii nu sunt pur și simplu dezvăluite, deoarece vulnerabilitatea nu este încă închisă.

știri Împărtășește cu prietenii: