Ce este DNSSEC, un volum de memorii al viitorului, Dmitry Belyaev

În prezent, Internetul este adesea posibil pentru a satisface DNSSEC acronim, atunci când este vorba de utilizarea tehnologiei moderne de securitate a rețelei.

Cu privire la oportunitatea punerii în aplicare și utilizarea tehnologiei DNSSEC este determinată, în primul rând, costul riscului de la utilizatorul final redirecționarea către un server rău intenționat. Acesta poate fi pierderi financiare, de a primi informații distorsionate și alte consecințe negative.

Inițial, sistemul Domain Name System (DNS) nu a fost dezvoltat pentru scopuri de securitate, precum și pentru a crea un sisteme distribuite scalabile.

De-a lungul timpului, sistemul DNS a devenit mai mult și mai vulnerabile. Atacatorii pot redirecționa cu ușurință cereri de utilizator pentru numele simbolic în serverele coajă și, astfel, a avea acces la parolele, numere de card de credit și alte informații confidențiale. Utilizatorii înșiși nu pot face nimic despre ea, pentru că în cele mai multe cazuri, nu sunt nici măcar conștienți de faptul că cererea a fost înaintată - Intrarea în browser-ul dvs. și site-ul în sine sunt exact ceea ce așteaptă să vadă utilizatorul. DNSSEC este o încercare de a asigura securitatea în timp ce compatibilitatea cu versiunile anterioare.

Astfel, a fost dezvoltat de DNSSEC pentru a asigura siguranța clienților de date DNS false, de exemplu, create prin otrăvire cache DNS. Toate răspunsurile de la DNSSEC sunt semnate digital. La verificarea semnăturii digitale verifică loialitatea și integritatea informațiilor DNS-client.

În același timp, DNSSEC nu criptează datele, și nu se schimba managementul acestora, fiind compatibilă cu versiunile anterioare ale DNS curente și aplicații.

DNSSEC poate certifica și informații, cum ar fi un scop general certificate criptografice care sunt stocate în înregistrarea CERT DNS.

RFC 4398 descrie modul de a distribui aceste certificate, inclusiv e-mail, permițându-vă să utilizați DNSSEC ca un chei globale distribuite semnătură magazin certificat.

Adică, DNSSEC nu oferă confidențialitatea datelor; în special, toate DNSSEC autentifică răspunsurile, dar nu criptate. DNSSEC nu protejează împotriva atacurilor DoS-sine, cu toate că, în unele moduri face în mod indirect. Alte standarde (nu DNSSEC) utilizat pentru a furniza cantități mari de date trimise între servere DNS.

Inițial, sistemul de nume de domenii au avut niciun fel de mecanisme de apărare împotriva spoofing de informații în răspunsul serverului, la fel ca în timpul dezvoltării (începutul anilor 1980), amenințările de securitate pe Internet de astăzi nu este relevantă.

În acest caz, clienții judeca corectitudinea informațiilor primite exclusiv de identificator dublu octet al cererii. Astfel, un atacator necesar pentru a sorta valorile 65536 pentru „otrăvească cache.“ Acest lucru a însemnat că datele din sistemul DNS sunt deteriorate (în mod intenționat sau din cauza unei erori), și DNS-le server de cache-uri pentru a optimiza performanța (cache-ul devine „otrăvit“) și începe să furnizeze aceste date neautentice clienților săi.

Prima versiune a DNSSEC necesară de comunicare a șase posturi și o cantitate mare de date pentru moștenitorul modificărilor (mostenitorul DNS pentru toate zonele ar trebui să fie complet transferate către societatea-mamă, părintele face schimbări și le trimite înapoi la moștenitorul). În plus, modificările în cheia publică ar putea avea un efect catastrofal. De exemplu, în cazul în care zona «.com» a schimbat cheia sa, ar trebui să trimită 22 de milioane de înregistrări (pentru că a fost necesar să se actualizeze toate înregistrările din toate moștenitorilor). Astfel, DNSSEC ca RFC 2535 nu a putut fi scalate până la dimensiunea internetului.

Aceste dificultăți, la rândul său, a dus la apariția unor noi specificații (RFC 4033, RFC 4034, RFC 4035), cu modificări fundamentale în DNSSEC (DNSSEC-bis), dintre care noua versiune va elimina problema majoră a punerii în aplicare anterioare, și, deși noile specificații ale clienților și aveți nevoie pentru a face suplimentare pași pentru a verifica cheile, a fost destul de potrivit pentru utilizarea practică.

Schimbarea DNSSEC, care se numește DNSSEC-bis (numele a fost dat pentru a distinge DNSSEC bis din DNSSEC inițială abordare în RFC 2535) folosește principiul DS (Ing. Semnatar Delegația) pentru a oferi un nivel suplimentar de delegare indirectă în zonele de transport ale părintelui moștenitorului.

Noua abordare prin schimbarea cheii publice de administrator de domeniu părinte este trimis la doar una sau două elemente în loc de șase moștenitor trimite o digest (amprentă digitală, hash), o nouă cheie deschisă părinte. Părintele stochează pur și simplu, identificatorul public-cheie pentru fiecare dintre moștenitori. Acest lucru înseamnă că părintele va fi trimis cantitate foarte mică de date, în loc de a schimba cantități uriașe de date între succesorul și mamă.

Semnarea de date DNS și verificare a crea costuri suplimentare, ceea ce afectează negativ performanța rețelei și servere. De exemplu, o medie a zonei DNSSEC (setul unui anumit nivel de nume de domenii incluse în domeniul particular) este de 7-10 ori mai mare decât dimensiunea sistemului DNS în sine. Generarea și verificarea semnăturilor ia o cantitate considerabilă de timp CPU. Semnături și cheile ocupă un ordin de mărime mai mult spațiu pe disc și memorie decât datele în sine.

Caracteristica principală a unei semnături digitale, care are metode deschise, accesibile publicului ale semnăturilor de validare, dar generarea de semnături pentru orice date necesită eliminarea semnării cheie secretă. Prin urmare, verificați eticheta poate fiecare membru al sistemului, dar să semneze un nou sau modificate de date privind o practică nu poate fi decât unul care are o cheie secretă.

În teorie, nimic nu împiedică un atacator pentru a calcula cheia secretă și ridica semnătura, dar, în practică, pentru o operațiune cheie destul de complicată și de lungă nu se realizează într-un termen rezonabil, în prezența unor instrumente de calcul existente și algoritmi matematici.

Dacă există o cheie secretă de calcul semnătură digitală este ușor. Aceasta este activitatea sistemelor de criptare cu chei publice asimetrice. algoritmi de semnătură digitală care stau la baza.

Probleme de implementare și dezavantaje

punerea în aplicare a DNSSEC foarte mult întârziată din motive, cum ar fi:

În prezent, cele mai multe dintre aceste probleme rezolvate comunitatea Internet tehnice.

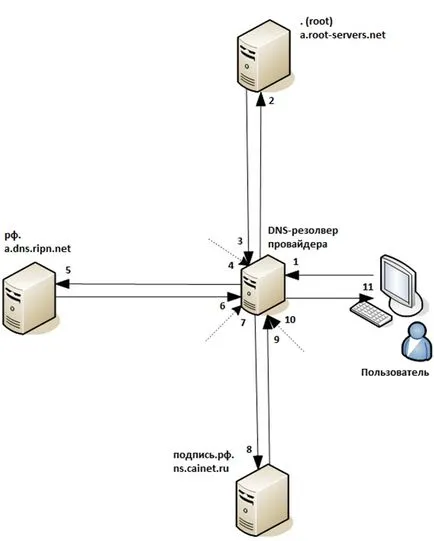

Algoritmul funcționează în zona DNSSEC

2. furnizor de servicii DNS server, în absența informațiilor despre domeniu cache solicitat trimite o cerere la rădăcină DNS-server. Cererea stabilit un indiciu suplimentar că doresc să primească un răspuns rezolver folosind DNSSEC (biți expuse DO).

3. rădăcină DNS-server răspunde că pentru zona rusă. responsabil este a.dns.ripn.net DNS-server. În același timp, el se întoarce semnat folosind zona de rădăcină privată KSK set de chei publice ale semnăturii zonei rădăcină (setul de chei constă dintr-un dialog deschis și deschis KSK ZSK) și semnat utilizând privat ZSK zona de rădăcină hash KSK deschis pentru banda RF.

4. resolver compară obținute din DNS-deschise zonele rădăcină KSK de server rădăcină conținute în memoria KSK zona sa deschis rădăcină. Apoi, controalele resolver conținute în cheile din zona de rădăcină de semnătură electronică set RRSIG. Dacă semnătura este corectă, resolverul începe să aibă încredere în zona de rădăcină ZSK și verifică semnătura acestuia, folosind DS-record pentru zona inferioară - Federația Rusă. (DS-intrare este un hash bandă KSK RF.).

6. Responsabil pentru zona rusă. DNS-server răspunde că informația despre PODPIS.RF zona. este conținută în cainet.ru DNS-server; se întoarce semnat utilizând zona privată KSK RF. un set de zone publice semnătura-cheie a Rusiei. și a semnat cu zona privată ZSK RF. hash Deschideți zona KSK PODPIS.RF.

Bazat pe cctld.ru materiale, wikipedia.org și alte surse deschise