Bluetooth Security Review, Partea 1

Introducere vBluetooth

Bluetooth a fost planificat inițial ca o formă sigură de comunicare. Ie acesta a inclus autentificare, criptare, control QoS (calitatea serviciilor - QoS) și alte funcții de protecție. Orice ar fi fost, în acest articol, vom arăta că Bluetooth este vulnerabilă, în unele cazuri, cu rezultatul că un atacator poate transporta acum un atac de succes împotriva dispozitivelor Bluetooth.

Până în prezent, tehnologia permite BT:

Tehnologia este examinată în mod constant și actualizate pentru a face BT mai rapid, mai sigur și mai ieftin, precum și a adăuga caracteristici suplimentare.

VozmozhnostibezopasnostiBluetooth

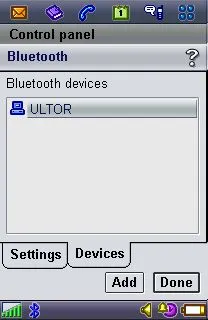

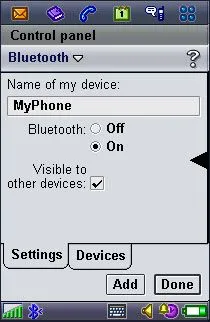

Cel mai renumit și funcția principală a mecanismului de siguranță al Bluetooth - este abilitatea de a alege starea dispozitivului: „vizibile“ (alte dispozitive) și „invizibil» ( «Detectabil» «non-detectabilă»), așa cum se arată prin exemplul unui calculator portabil din figura 1.

Figura 1. RezhimBluetooth „Vizibil“ sau nu.

Atunci când dispozitivul Bluetooth este în modul „vizibil“, puteți genera cu ușurință de scanare raza și de a găsi dispozitivul folosind un PC și încărcați informații personale. Cum vom arăta mai jos. Această metodă poate fi ușor de utilizat pentru a fura date personale ale persoanelor în vârstă și celebrități care de multe ori nu înțeleg tehnologia Bluetooth.

Decojit și metodele de protecție a VT

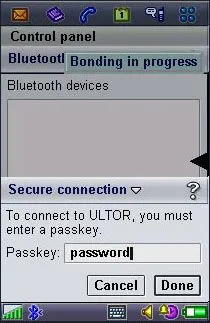

Figura 2. Un exemplu al procesului de autentificare în BT decojit

De la introducerea corectă PIN - cod, ambele dispozitive va genera o cheie de legătură care pot fi stocate în dispozitiv și permite să omiteți procesul de autentificare la încercarea de lângă conecta la dispozitivul deja asociat.

filtru de probleme

Pericolul de fals AP