securitate scanner de amprente digitale și de by-pass de protecție

Cantitate vs calitate

Observarea ordinii istorice, vom începe, probabil, cu Apple.

Atingeți ID-ul și Enclave Secure: cuplu dulce

În cazul în care amprentele digitale sunt

S-ar părea că necesitatea de a stoca date dactiloscopice sub forma funcției hash one-way este evident, dar se pare că doar pentru tine: dezvoltatorii HTC One Max a decis că amprentele digitale pot fi stocate ca imagini în cele mai uzuale in dosarul de memorie. Orice s-ar fi gândit de dezvoltatori HTC, inginerii Apple au comis o astfel de greșeală: o amprentă scanată este trecut printr-o funcție hash și este stocată în Enclave Secure - protejate din afara microcalculator de acces. Separat, observ că aceste date nu se încadrează în icloud și nu transferat la serverul companiei.

Când și de ce iOS elimină datele dactiloscopice de RAM

Se pare ca o intindere? Aceasta miroase a teorie a conspirației? Nu, pur și simplu nu foarte Apple a ca o încercare de a face presiuni de la agențiile de aplicare a legii, ca răspuns la care ea a introdus această măsură: Apple adaugă o altă regulă forțând utilizatorii de iPhone și iPad pentru a angaja un cod pentru a debloca dispozitivul lor.

Semnificația ultimului paragraf este necesar să se explice. Potrivit site-ului PhoneArena, el „ar putea complica activitatea de aplicare a legii.“ Mi-ar pune mai multă încredere, pentru că ultimul element a fost introdus imediat după procesul de senzațional cu un terorist de la San Bernardino, atunci când Apple a exercitat o presiune fără precedent.

Cum să obțineți în jurul valorii de

Când este vorba de hacking ID-ul Touch, pentru a induce în eroare senzorul este dificil, dar este posibil. Pentru înșelăciune senzorilor moderne trebuie să creați modelul tridimensional al unui deget, și a materialului din dreapta. Pe dispozitivele mai vechi (5s iPhone, iPad mini-3) pentru a ocoli senzorul mult mai ușor. De exemplu, o echipă de hackeri germani au reușit să dețină senzori 5s iPhone în două zile după dispozitivul pe piață, pur și simplu prin imprimarea amprentei originale la 2400 dpi.

Dar, înainte de a începe o modelare a imprimării, trebuie să aibă grijă de securitatea datelor de pe dispozitiv, și că datele de imprimare nu este timp pentru a „merge prost.“

Trebuie să acționăm rapid și clar: ai un minim de timp.

Cum să-l folosească?

Să presupunem că gestionați pentru a păcăli senzorul de amprentă digitală. Ce urmează? iOS - un sistem închis, iar toate dispozitivele de memorie vor fi criptate. Opțiuni?

- Instalarea jailbreak: nr. Pentru a sparge 64-biți iPhone sau iPad, trebuie întotdeauna să introduceți codul de deblocare (și, în unele cazuri, de asemenea, dezactiva codul de blocare în setările).

- extragere de date fizice: puteți încerca. Dacă jailbreak este deja instalat, va fi capabil de a extrage cele mai multe date, dar nu va fi capabil să decripteze Keychain. Dar dacă nu jailbreak, face nimic nu face - pentru a instala-l aveți nevoie de codul de blocare.

- icloud: este posibil. Deblocați dispozitivul, puteți obține să-l păstrați de rezervă în stare proaspătă iCloud (Setări -> iCloud -> Copiere de rezervă -> Backup acum). Amintiți-vă, cu toate acestea, că doi factori de autentificare pentru a prelua datele din cloud, aveți nevoie de o parolă de la Apple ID-ul, și dacă uchetki activat - chiar și accesul la al doilea factor (într-un rol care, cu toate acestea, poate acționa ca DUT). Un punct important: trebuie să conectați dispozitivul la Wi-Fi, cu rezultatul că, în loc de o copie de siguranță pe dispozitivul de blocare poate acoperi echipa sau distrugerea datelor.

- ITunes de rezervă: poate că acesta este singurul lucru care poate fi făcut și ar trebui să fie. Deblocați dispozitivul se conectează cu ușurință la iTunes, cu care o copie de siguranță a datelor de pe computer. Mai mult - un truc. Încă un lucru: parola de rezervă. Dacă este instalat, va trebui să-l rupe (de exemplu, folosind Elcomsoft Breaker Telefon). Dar dacă nu este instalat - asigurați-vă că pentru a seta propriul! SIMPLU 123 ar fi suficient. Dintr-o copie de rezervă, parola criptat, puteți prelua toate datele, și din necriptat - toate cu excepția Keychain. Ca și în toate keychain distractiv este stocat, setați o parolă temporară înainte de a scoate de rezervă va fi foarte util.

Apple nu a reușit prima încercare de a crea un sistem de complet și foarte mare succes de protecție. Senzor de amprente și se încadrează în conceptul de ansamblu. Programatic ocoli această protecție nu este posibil, timpul oricărei încercări de a păcăli senzorul de la un hacker destul de un pic, dar nu și pe noile dispozitive rezultatul este garantat. Categoric - compania a atins scopul.

Amprente și Android

Să ne întoarcem la studiul de dispozitive de autentificare cu amprentă digitală care rulează Android. Dezasamblarea punerea în aplicare foarte de succes de la Apple, uita-te atent la starea de lucruri în tabăra de concurență.

Google Android 4.x-5.1.1: toate foarte trist

Primele dispozitive cu scanner integrat degetul a început să apară ceva timp în urmă, în zilele de Android 4.4. Până în prezent, acestea au foarte mult: este Samsung Galaxy S5, S6, S7, Motorola Moto Z, Sony Xperia Z5, LG G5, Huawei Ascend Mate 7 și mai târziu, Meizu Pro 5 - și asta nu e tot. Asta nu e doar în fiecare dispozitiv senzor de amprentă digitală este utilizat în mod corect. Acest lucru se datorează în primul rând faptului că până la Android 6.0 versiune a sistemului nu există un API universal pentru autentificarea cu amprentă digitală. Nu API - nu Compatibilitate Definiția cerințe formale. și, în consecință, nu există nici o certificare de către Google.

În absența completă a producătorilor de control extern îngrămădite așa mai departe ... într-un coșmar care nu visa. De exemplu, dezvoltatorii HTC One Max a trecut examenul extern pentru desigur «Android 21 de zile“ și a realizat sistem remarcabil care stochează copii complete ale amprentelor digitale într-un director accesibil publicului în necomprimat (să nu mai vorbim de criptare) format. Poate că, în instrucțiunile pentru „cracare“ a acestui sistem nu este nevoie. Voi indica doar că datele stocate în fișierul /data/dbgraw.bmp, și pentru confortul dumneavoastră, pentru a permite accesul facturat 0666.

Un exemplu de unitate. Samsung Galaxy S5 a venit cu Android 4.4 la bord. În curând, hackerii au reușit să obțină acces la amprentă digitală și trece cu succes de protecție.

Înainte de lansarea celei de a șasea versiune a Android producătorii au lansat o mulțime de dispozitive la care analfabetilor înăsprit senzorul de amprentă digitală. Break-le, chiar și neinteresantă, până când totul este plictisitor. Este clar că mult timp tolera o astfel de situație ar putea să nu în Google. Ei nu au făcut.

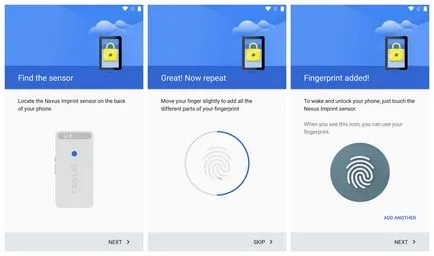

Android 6.0: API-ul de amprente și Nexus Imprint

Odată cu lansarea Android 6.0 pe Google nu numai că a dezvoltat propria lor API pentru autentificarea cu amprentă digitală, dar, de asemenea, actualizate documentul Definiție compatibilitate, care trebuie să urmeze toți producătorii care doresc să certifice dispozitivele lor pentru a instala serviciile Google (acest lucru este un punct foarte important despre el mai târziu).

Acesta a fost lansat doar două dispozitive de referință: Nexus 5X și Nexus 6P. Ei - și nu poate fi dezactivată secțiunea de criptare, precum și punerea în aplicare corectă a senzorului de amprentă digitală, denumit Nexus Amprenta.

Deci, ceea ce Google cere producătorilor să obțină un certificat de conformitate? Spre deosebire de situația cu criptare obligatorie pe Android 5.0, de data aceasta lista de cerințe nu permite interpretări duble. Traduceți un extras dintr-un document oficial.

7.3.10. senzor de amprente

Dispozitivele care pot fi folosite pentru a bloca ecranul, este recomandat să utilizați senzorul de amprentă digitală. Cerințe pentru dispozitivele echipate cu un astfel de senzor și oferă acces la API-ul pentru dezvoltatori terți:

- Trebuie să declare sprijinul android.hardware.fingerprint.

- Trebuie să fie pus în aplicare în totalitate documentația API amprentă digitală de Android SDK-ul [Resurse, 95].

- TREBUIE să aibă un nivel de rezultate fals pozitive este mai mică de 0,002%.

- Nivelul recomandat de alarme fals negative mai puțin de 10%, timpul de declanșare cel puțin 1 secundă (1 amprentă digitală stocată).

- Neaparat tentative limitate viteză de 30 de secunde întârziere după 5 tentative eșuate.

- TREBUIE să fie magazin de hardware-ul securizat, iar verificarea a amprentelor digitale se efectuează exclusiv în zona de încredere Trusted Execution Environment (ETE) sau un procesor dedicat cu un canal de comunicare sigură cu TEE. (Acest lucru a ars Samsung S5, în care un canal de comunicare sigură a fost o problemă)

- TREBUIE să cripta datele de imprimare astfel încât accesul să le era imposibil să se obține în afara execuției Trusted Mediu (TEE), în conformitate cu Android Proiect open source [Resurse, 96].

- nu trebuie să fie permisă pentru a adăuga printuri fără stabilirea unui lanț de încredere (utilizator trebuie să adauge sau să verifice codul PIN / model / parola prin TEE în conformitate cu Android Open Source).

- Nu permite aplicații terțe părți să se facă distincția între amprentele individuale.

- Manipulați întotdeauna în mod corect de pavilion DevicePolicyManager.KEYGUARD_DISABLE_FINGERPRINT.

- Toate cerințele de mai sus sunt obligatorii atunci când faceți upgrade la Android 6.0, iar amprentele de date ar trebui să fie migrat sau mod sigur sau a scăzut.

- De preferință, utilizați pictograma de amprente Android din Proiectul Open Source Android.

După cum puteți vedea, documentul nu implică o dublă interpretări. Producătorii care doresc să certifice dispozitive bazate pe Android 6.0 și mai sus, echipat cu senzor de amprentă digitală, trebuie să respecte pe deplin toate cerințele. Mai mult decât atât, dispozitivul, care sunt actualizate pe Android 6.0, sunt de asemenea necesare pentru a se conforma noilor cerințe (și, în consecință, să fie certificate).

În alte părți ale documentului sunt cerințele necesare pentru a include criptare cu ajutorul unui ecran de blocare securizat (inclusiv senzorul de amprentă digitală). După cum vom vedea, situația este teoria proastă. Și asta, într-adevăr?

Android Smart Lock

Ceea ce este interesant, nu este nevoie pentru Smart Lock în prezența de lucru senzor de amprentă digitală nu este: ecranul în orice caz, se aprinde și deblocat cu un singur click. De ce Compatibilitatea Definiția este nici o cerință pentru a opri Smart Lock în senzorul de amprentă digitală activă? Mister. Dar puteți folosi acest sistem pentru a debloca dispozitivul. Doar ține cont de faptul că Smart Lock nu va fi activă imediat după ce dispozitivul este resetat; pentru a activa sistemul va avea nevoie de un dispozitiv de deblocare parola sau un model cel puțin o dată.

Prietenii noștri chinezi

Mai sus am vorbit despre cerințele Google stabilite în documentul de compatibilitate Android. În cazul în care producătorul dorește să certifice dispozitivele lor pentru instalarea serviciilor Google, dispozitivul său se execută o versiune specială a firmware-ului trebuie să fie certificate într-unul dintre laboratoarele.

În China, Google a interzis, și mulți producători semi-subsol nu sunt de gând să deranjez cu certificări inutile. Da, și știi, cu ce dispozitive firmware provin adesea din China. Din motive de criptare de performanță, de regulă, aceasta nu este inclusă chiar și în firmware-ul bazat pe Android 6.0, iar bootloader-ul nu este blocat, în principiu, (în cazul procesoare MediaTek) sau pot fi deblocate cu ușurință. Prin urmare, nu au senzor de amprentă digitală sau nu - nu joacă nici cea mai mică rol.

Chiar dacă criptarea este activată de către utilizator (în cazul puțin probabil de dispozitive mai ieftine, dar încă), nu aveți nici o garanție că senzorul de amprentă digitală este integrat în mod corect. Acest lucru este valabil mai ales pentru dispozitivele care au fost vândute cu versiunile Android 5 și versiunile anterioare de pe bord, și upgrade-ul la versiunea a 6-a Android a primit mai târziu.

cum să hack

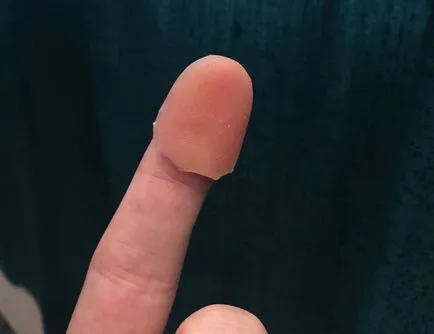

De exemplu, sonde cu ultrasunete inutile pentru a încerca să inducă în eroare prin imprimare imprimate cu rezoluție înaltă pe o hârtie specială conductor - dar, prin urmare, scanerele standard, capacitive pot păcăli.

Dar, senzor ultrasonic este înșelat de un deget imprimate pe 3D-imprimantă, în care valoarea specială nu este un material. În cele din urmă, practic orice senzor pentru factura autentic va marca format dintr-un strat subțire dintr-un material conductor și este purtat pe deget.

Comparație cu ID Touch

Dar, în comparație cu Nexus Amprenta are destul de sens. Nexus 5X și 6P Google folosit pentru abordarea exemplara de securitate. Nu poate fi integrarea cu handicap și secțiunea de criptare a datelor, și competentă de senzori de amprente digitale, iar senzorii în sine nu alese oricum.

Dispozitivele de la terțe părți pot fi folosite senzori de siguranță insuficiente pot fi candid lacune mari de securitate (în ciuda respectării formale cu cerințele de compatibilitate Android Definiție). Aici este un tabel detaliat.