Kriptotelefon x-telecomunicații apeluri și mesaje criptate

Principalele caracteristici și garanții de confidențialitate

Conținut legat

Metadate nu dau conversațiile și mesajele, dar cei care au nevoie pentru a putea face o idee despre cât de des și cum să luați legătura folosind metadatele singur.

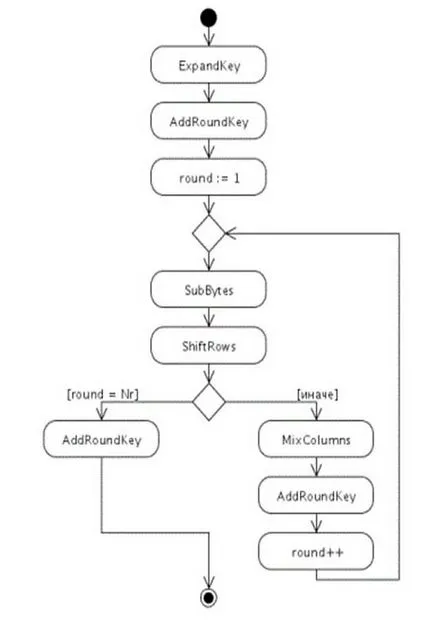

Unul dintre algoritmii de criptare

Expand cheie - Funcție pentru a calcula toate cheile rotund;

Bytes Sub - funcția de a introduce bytes folosind un tabel de substituții;

Rânduri Shift - funcție, care asigură trecerea ciclică sub formă de diverse dimensiuni;

Se amestecă Coloane - O funcție care combină datele din fiecare formă coloană;

AddRoundKey - cheie rotundă Adăugarea cu forma.

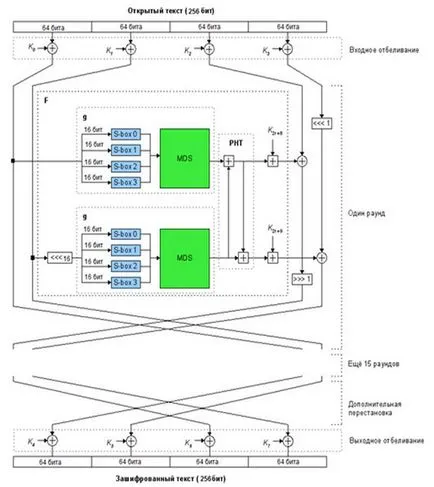

O diagramă bloc a algoritmului de criptare

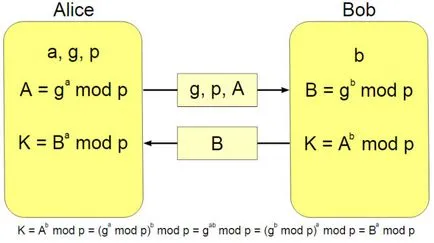

Unul dintre algoritmul de schimb al cheii

AES - Advanced Encryption Standard - algoritm de criptare simetrică bloc (mărimea blocului este de 128 de biți, cheia este de 256 de biți), așa cum a primit de criptare guvernului SUA rezultatele AES standard ale competiției. Acest algoritm este bine revizuit și este acum utilizat pe scară largă în agențiile guvernamentale din SUA și alte țări occidentale la informații clasificate cu vulturi SECRET și STRICT SECRET.

Twofish - algoritm simetric de criptare bloc cu o dimensiune bloc de 128 biți și lungimi cheie de 256 de biți. Conceput pe baza Blowfish, SAFER și algoritmi Square. Caracteristicile sale distinctive includ utilizarea de noduri de înlocuire cheie precalculate și dependente, precum și conexiuni complexe matura sistem de criptare. Jumătate din cheia de criptare n-biți este folosit ca cheia de criptare reală, cealaltă - de a modifica algoritmul (aceasta afectează înlocuirea componentelor).

De asemenea, în algoritmii de criptare a implicat un alt 5 pentru schimbul de chei și verificarea autenticității acestora, inclusiv o combinație de algoritmi utilizate în tehnologii care implementează generator de robust și extrem de eficiente de chei asimetrice. Tastele individuale sunt generate pentru fiecare sesiune de comunicare și distruse după terminarea apelului.

Fiecare dintre acești algoritmi este invulnerabil până în prezent, și în scurt, cât și pe termen lung, nu este posibil să descifreze nici una dintre ele. O cascadă (suprapus) executarea lor, împreună, face posibil de a avea o garanție de invulnerabilitate timp de zeci de ani să vină, chiar și în ciuda faptului că omenirea va dobândi noi tehnologii de ultimă oră.