Instrucțiuni de utilizare sqlmap

Ce este sqlmap, de ce este nevoie

Programul sqlmap vă permite să verificați site-urile pentru prezența vulnerabilităților SQL-injectare, vulnerabilitatea XSS și de a exploata SQL-injectare. Aceasta susține diverse tipuri de SQL injecție și o varietate de baze de date.

Ce pot face cu sqlmap

Cu posibil sqlmap:

- Verifică dacă un site este vulnerabil

În cazul în care site-ul este vulnerabil la acest SQL-injectare, este posibil să:

- obține informații din baza de date, inclusiv baza de date haldei (complet)

- modifica și șterge informațiile din baza de date

- umple carcasa (backdoor) pe serverul de web

Unul dintre cazurile de utilizare sqlmap:

În prezența vulnerabilității atacului poate dezvolta în diverse direcții:

După cum putem vedea, SQL-injectare - o vulnerabilitate foarte periculoase, care permite unui atacator la oportunități mari.

Verificați site-uri folosind sqlmap

Comanda pentru a verifica variabila transmisă metoda GET este foarte simplu:

Pentru aceste site-uri de echipă sunt:

În procesul de verificare sqlmap pot pune diverse întrebări și trebuie să y (de exemplu, Da) răspuns cu n (de exemplu, nr). Litera y și n poate fi de capital sau mici. Scrisoarea de capital indică alegerea implicită dacă sunteți de acord cu ea, trebuie doar să apăsați Enter.

Exemple de situații și întrebări:

Euristica a stabilit că obiectivul apărat de unele WAF / IPS / IDS. Vrei să sqlmap încercat să identifice numele WAF / IPS / IDS?

Preferata mea este interogarea:

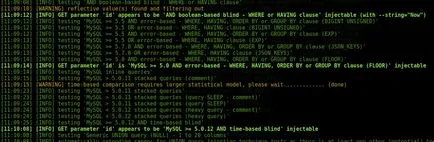

Concluzia este că euristice este determinat faptul că parametrul poate fi vulnerabil și deja definite de baze de date la distanță, suntem întrebați dacă vrem să continue verificarea. Și în al doilea site captura de ecran și mai vulnerabile la XSS.

Dacă doriți să automatizeze procesul de la sqlmap nu vă întreb de fiecare dată, și de a folosi selecția implicită (există întotdeauna cea mai bună opțiune), puteți rula comanda cu opțiunea --batch.

Posibile probleme atunci când scanarea sqlmap

S-ar putea fi următoarea eroare:

Aceasta înseamnă că site-ul nu vrea să „vorbească“ cu sqlmap. Alternativ, vă sugerăm să utilizați --random-agent. Dacă browserul pe care se poate vedea pe site-ul, și sqlmap scrie despre incapacitatea de a se conecta, atunci site-ul ignoră solicitările, concentrându-se pe agentul utilizator. Opțiunea --random-agent modifică valoarea implicită sqlmap la arbitrară:

Un alt motiv pentru această eroare poate fi blocarea site-ul dvs. de IP - atunci trebuie să utilizați un proxy. Dacă utilizați deja un proxy și primiți această eroare, aceasta ar putea însemna că problemele de conexiune proxy, și merită o încercare fără ea.

Rezultate sqlmap Scan

Punctul de SQL injecție sunt prezentate după cum urmează:

Ie Utilizați culoare indrazneata-verde, este scris numele parametrului vulnerabil, tastați vulnerabilitatea SQL, și există un cuvânt injectabil.

Obținerea unei liste de baze de date pentru a sqlmap

Pentru a obține o listă a bazelor de date folosite opțiunea --dbs. exemple:

Obținerea informațiilor din bazele de date

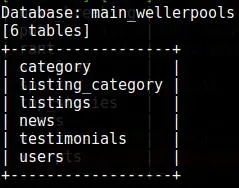

Vreau să știu o listă de tabele în datele main_wellerpools. În acest scop, --tables opțiune. În afară de aceasta, trebuie să se precizeze că ne interesează un tabel după ce opțiunea D.

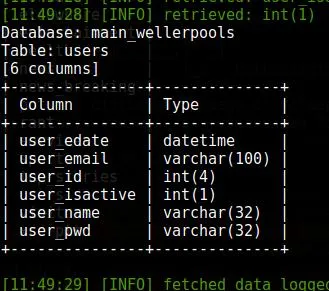

Din anumite motive, vreau să știu o listă de coloane din tabelul de utilizatori. În acest scop, --columns opțiune. În afară de aceasta, trebuie să specificați baza de date de interes (-D main_wellerpools) și după masa cheie -T pentru care dorim să vedem o listă de vorbitori:

Pentru a scoate conținutul utilizat opțiunea --dump. Se poate observa cu baza de date, și apoi arunca întreaga bază de date se va face, și puteți limita datele dintr-un tabel sau chiar o singură coloană. Această comandă Vreau să văd conținutul întregului tabel utilizatorilor:

Aruncati o privire la parolele - la o examinare sumară am gândit hashes. Adminii într-adevăr a încercat să se apere, dar nu le-a ajutat.

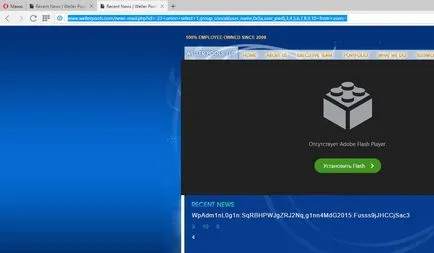

De altfel, din moment ce parametrul vulnerabil, recepționarea datelor transmise prin metoda GET, este posibil să se formeze o interogare direct în browser-ul, astfel încât numele utilizatorului și parola vor fi afișate direct pe site-ul:

În general, SQL-injectare - o vulnerabilitate foarte periculoasă.