ferestre de instalare 7 - Partea 21 MDT de protecție (partea 2)

În articolul precedent al acestei serii ne-am uitat la problemele de securitate asociate cu două conturi utilizate în MDT:

Instalarea SQL Server Management Studio

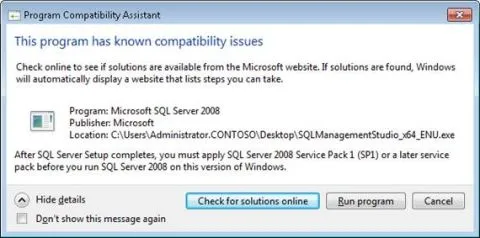

Începem cu dublu-clic pe fișierul de instalare descărcat SQLManagementStudio_x64_ENU.exe. Vom deschide o fereastră cu un avertisment, care mai târziu trebuie să instalați Service Pack Service Pack 1 (Figura 1):

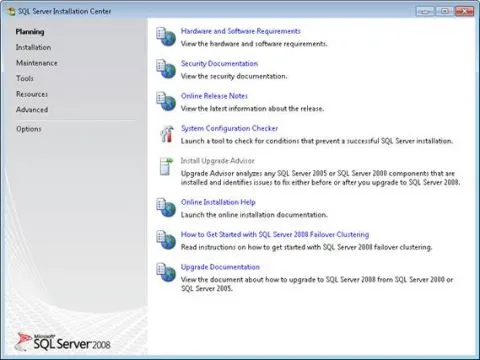

Apăsând programul Start (Run Program) Centrul de instalare se deschide Centrul de instalare SQL Server (a se vedea figura 2):

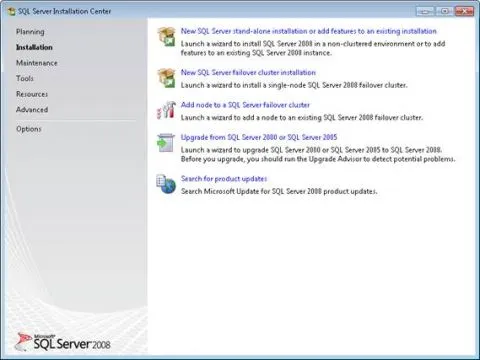

Faceți clic pe Install (Instalare) la stânga pentru a afișa opțiunile de instalare (Figura 3):

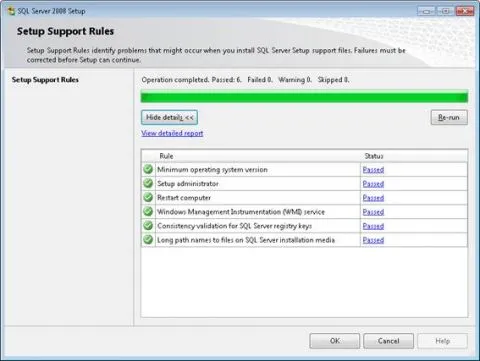

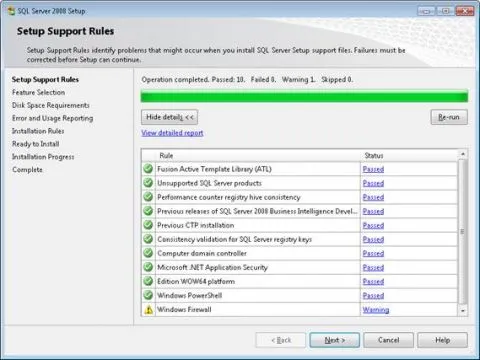

Alegerea prima opțiune de pe această pagină lansează politici de sprijin de instalare pentru a verifica posibilitatea de a continua procesul de instalare (Figura 4):

Ecranul următor arată că instalarea necesită o cheie de produs (Figura 5):

În continuare, să accepte EULA acord de licență și faceți clic pe Instalare. Reguli de sprijin de instalare vor fi instalate (Figura 6):

Pe pagina Selectați caracteristicile (Feature Selection) asigurați-vă că selectați opțiunea Management Studio „Basic (Figura 7):

Efectuați etapele rămase până când procesul de instalare nu este (Figura 8) este finalizată:

Apoi continuați cu procesul de instalare SP1, acceptând toate valorile implicite, până când nu va fi instalat service pack.

Setarea permisiunilor utilizând SQL Server Management Studio

Acum să utilizați SQL Server Management Studio pentru a configura permisiunile corespunzătoare la baza de date pentru a contoso # 92 cont; mdt_build. Să începem cu lansarea SQL Server Management Studio din meniul Start (Figura 10):

Figura 10: Pornirea SQL Server Management Studio

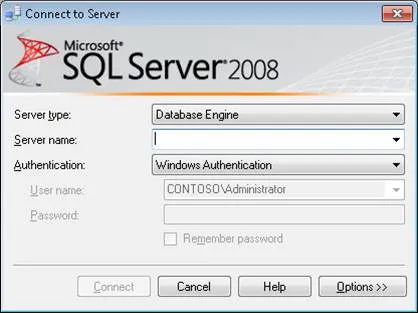

Când vedeți dialogul de conectare la server (Conectare la server), selectați metoda de autentificare pentru Windows Authentication (Figura 11):

Figura 11: Dialog conexiune la server

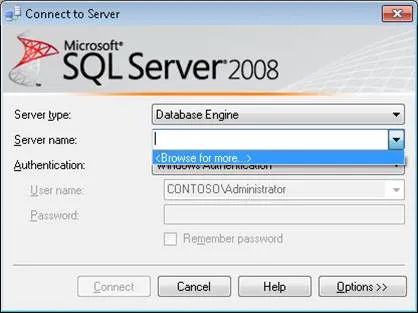

Dați clic pe numele serverului (Server Name), apoi faceți clic pe Browse (căuta mai multe) (Figura 12):

Figura 12: Selectarea numele serverului

Când caseta de dialog Browse Pentru Servere afișează serverele SQL disponibile, selectați serverul local este SQLEXPRESS, care este instalat pe server MDT (a se vedea figura 13):

Figura 13: Selectați SQLEXPRESS server local

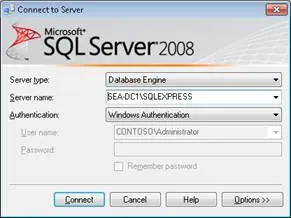

Faceți clic pe OK, pentru a închide Parcurgere de dialog pentru servere și a reveni la Conectare la serverul de dialog. SQLEXPRESS va fi afișat ca numele serverului SQL (Figura 14):

Figura 14: SQLEXPRESS selectat ca numele SQL Server

Făcând clic pe butonul Connect (Conectare) face ca SQL Server Management SQLEXPRESS pentru a se conecta la un server de pe serverul și deschideți consola MDT Microsoft SQL Server Management Studio (Figura 15):

P isunok 15: Consola Microsoft SQL Server Management Studio

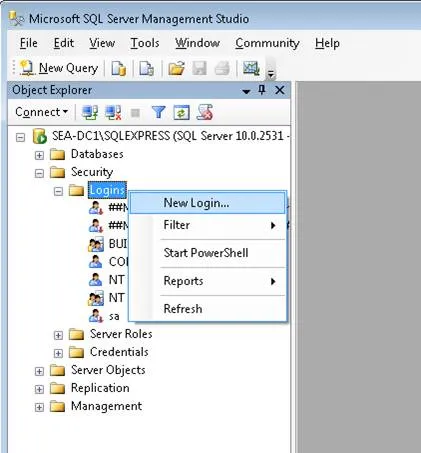

În Management Console Studio, extindeți fila Securitate (Security), și apoi faceți clic-dreapta pe Conectări, și selectați New Conectare din meniul contextual (Figura 16):

Figura 16: Crearea unei noi date de conectare pentru SQL Server

Figura 17: Pagina generală după setări

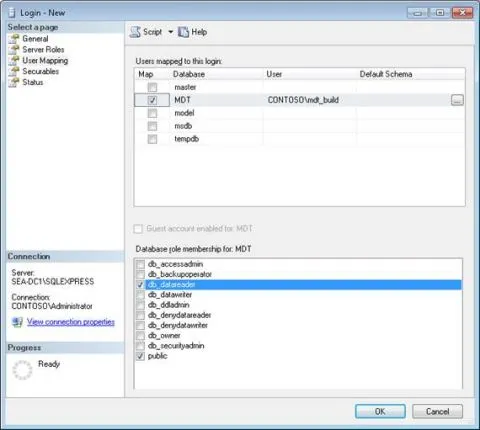

Nu face nici o modificare pe pagina roluri de server (Roluri server). Pe pagina de cartografiere utilizator (mapări utilizator), selectați opțiunea pentru EMD, și apoi apăsați butonul și adăugați contoso # 92; mdt_build ca utilizatorul este mapat la această conectare. Apoi, bifați caseta pentru db_datareader, pentru a atribui un rol predefinit de baze de date db_datareader contoso # 92 cont; mdt_build (Figura 18):

Figura 18: Alocarea fixă db_datareader rol de baze de date pentru MDT contoso cont # 92; mdt_build

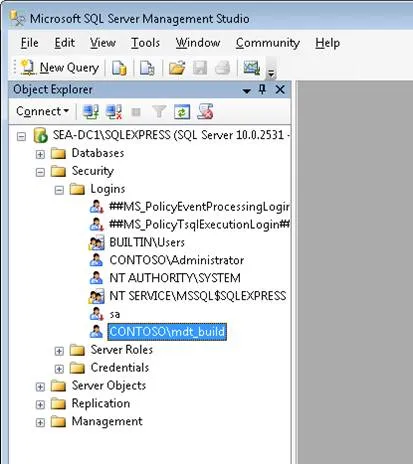

Nu face orice modificări pe cele două pagini rămase (Securables și starea) dialogul Conectare „nou. Dacă faceți clic pe OK afișează noile date de conectare pe care l-ați creat (Figura 19):

Figura 19: Contul contoso # 92; mdt_build fost acordat accesul la citire accesul la baza de date MDT

Acum puteți utiliza baza de date MDT pentru a implementa Windows 7 utilizând toate setările de pe calculatoarele țintă, așa cum am menționat mai devreme în acest ciclu.

Indicație: Dacă aveți nevoie pentru a oferi acces la datele MDT la mai multe conturi, puteți crea un grup de securitate, care va include aceste conturi, și apoi utilizați procedura de mai sus pentru a atribui un rol fix db_datareader de date de bază pentru grup.

Sfat: Pentru mai multe informații cu privire la rolul de nivel de baze de date SQL Server, consultați această pagină pe MSDN.

efectuarea în siguranță a se alătura unui domeniu

Metoda 2 - Asigurați-vă membru mdt_join cont al grupului de domeniu admins, nu face orice modificări în fișierul CustomSettings.ini, și ignoră faptul că datele de conectare la conectarea la domeniul transmis în text clar prin rețea (și menținute temporar, în formă modificată pe fiecare țintă de calculator în timpul instalării). Dacă alegeți această abordare, este mai bine pentru a efectua instalarea peste week-end sau seara, când nimeni nu este de lucru. Pentru mai multă siguranță, schimbați parola mdt_join contul imediat după terminarea instalării. Nu uitați să schimbați parola în Active Directory și CustomSettings.ini.

Metoda 3 - ține cont de membru al grupului Domain Admins mdt_join. Coborâți întreaga secțiune-domeniu se alăture (patru rânduri) în fișierul CustomSettings.ini. Apoi, Deployment Workbench, deschideți proprietățile secvenței de activitate pe care îl utilizați, selectați fila OS Info, apoi faceți clic pe Editare Unattend.xml, pentru a deschide fișierul de răspuns utilizat de MDT pentru a instala Windows utilizând această secvență sarcină. Programul trece specializati, extindeți Microsoft Windows-UnattendedJoin și setați opțiunile dorite în identificarea (identificare) si date de autentificare (Atestări), pentru a conecta calculatorul țintă domeniului. Parola pe care o specificați pentru un cont aici să se alăture unui domeniu, va fi schimbat, dar nu este criptat, și fișierul unattend.xml va fi în continuare scris cache-ul de pe computerul țintă în timpul instalării, astfel încât această abordare nu este foarte sigur.

Metoda 4 - elimina întreaga secțiune-domeniu se alăture (patru linii) în fișierul CustomSettings.ini și a instala sistemul de operare pe sistemele țintă într-un grup de lucru și nu un domeniu în. Apoi, atașați aparatul la un domeniu sau o fac manual pe fiecare mașină (dacă nu sunt foarte multe dintre calculatoarele țintă), sau prin rularea netdom se alăture script-ul utilizând politica de grup (dacă aveți o mulțime de mașini), sau în alt mod.

Metoda 5 - furnizează permisiunile corespunzătoare mdt_join cont pentru crearea și conturile de actualizare în Active Directory. Această abordare vă permite să părăsiți contul mdt_join ca un cont simplu utilizator de domeniu, care rezolvă problema noastră de securitate, dar necesită o muncă atentă pentru utilizare. Pe scurt, urmați acești pași:

- Deschideți consola Active Directory Users and Computers.

- Selectați meniul View (Vizualizare), apoi selectați funcții suplimentare (caracteristici avansate).

- Creați o unitate organizațională (unitate organizațională - de exemplu, DeployedComputers), care va conține conturile informatice ale noilor mașini instalate (în acest caz, nu trebuie să modificați permisiunile din container Calculatoare.)

- Deschideți proprietățile unei unități organizatorice DeployedComputers OU și selectați fila Securitate (Security).

- Faceți clic pe Advanced (Avansat), pentru a scoate la iveală setările de dialog avansate de securitate (Setări de securitate avansate) pentru OU.

- Faceți clic pe Add (Adăugare) și adăugați ACE la mdt_join în ACL-uri pentru acest cont OU.

- dialog permisiuni de înregistrare (intrare permisiune) rezolutia Allow (cu limita stabilită de valoarea acestui obiect și toate obiectele copil (acest obiect și orice obiect descendentul)), după cum urmează: „Generarea de obiecte de calculator (Crearea obiectelor de calculator)“ Ștergeți obiecte de calculator (Ștergere obiecte de calculator)

- Faceți clic pe OK, apoi din nou pe Add, apoi se adaugă un al doilea ACE pentru contul dvs. mdt_join care atribuie permisiunea Allow (cu limita stabilită de valoarea tuturor filialelor de calculator (descendentul calculator Obiecte obiecte)), după cum urmează: „Citește toate proprietățile (Citește toate proprietățile)“ să înregistreze toate proprietățile (a scrie toate proprietățile) „permisiuni de citire (permisiuni de citire)“ rezoluție de înregistrare (permisiuni de scriere) „Schimbare parolă (Schimbare parolă)“ recuperare a parolei (Resetați parola) „scrie nevalidat nod DNS-name (Validat scrie DNS numele de gazdă) „scrie nevalidat nodul cu numele principalului serviciu

- În mod repetat apăsați pe OK, pentru a închide toate casetele de dialog deschise.

Iar aceasta din urmă abordare ar fi obiectul unui dumping toate computerele client în laboratorul securizat, instalarea Windows pe ele, și au fost transportate la birourile ulterioare. Dacă decideți să utilizați această abordare, aveți grijă să nu se rupă din spate!