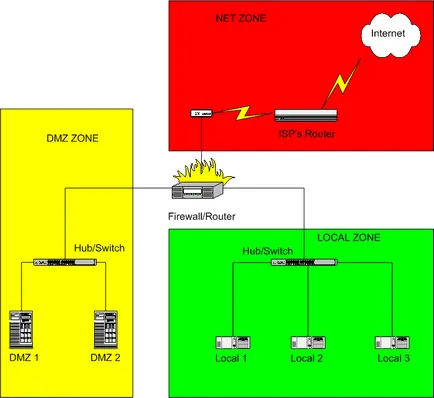

Despartitor cu trei interfețe

Firewall-ul are trei interfețe de rețea. În cazul în care conexiunea la Internet printr-un cablu sau DSL «Modem„. O interfață externă, care este Ethernet adaptor (de exemplu, eth0), care este conectat la această „Modem“. Dacă sunteți conectat printr-un protocol de protocol tunneling PPPoE (PPPoE) sau punct-la-punct (PPTP), caz în care interfața externă va fi interfață PPP (de exemplu, ppp0). Dacă sunteți conectat prin modem dial-up, interfata externa va fi, de asemenea, ppp0. Dacă vă conectați folosind ISDN. Interfață externă va ippp0.

Dacă interfața extern - este ppp0 sau ippp0. atunci poate doriți să setați o variabilă CLAMPMSS = da în / etc / Shorewall / shorewall.conf.

interfata externa este Ethernet-adaptor (eth0. eth1 sau eth2) și va fi conectat la un hub sau switch. alte calculatoare vor fi conectate la același hub / comutator (Notă: dacă aveți doar un singur sistem intern, puteți conecta firewall-ul direct la computer cu ajutorul unui cablu încrucișat (crossover de).

-bynthatqc dvs. DMZ este Ethernet-adaptor (eth0. eth1 sau eth2) și este conectat la hub-ul sau comutatoarelor. alte calculatoare computerul de la DMZ vor fi conectate la același hub / switch (rețineți :. Dacă aveți doar un singur sistem în DMZ, puteți conecta firewall-ul direct la computer cu ajutorul unui cablu încrucișat (crossover de).

NU conectați interfețele interne și externe la fel, astfel încât același hub sau switch cu excepția cazului în timpul testării .Puteți testa folosind această configurație, dacă specificați parametrul ARP_FILTER în / etc / Shorewall / interfețe pentru toate interfețele conectate la comun hub / switch. Utilizați o astfel de instalare pe firewall-ul nu este strict recomandată.

Dacă interfața extern este ppp0 sau ippp0. Puteți înlocui „Detectează rus“ (detectat) în a doua coloană pe „-“ (minus ghilimele).

Unul dintre scopurile subretea - este de a permite toate computerele de pe subrețea pentru a înțelege care alte calculatoare pot comunica direct. Atunci când interacționează cu sistemele din afara subrețelei, sisteme trimite pachete printr-o poartă de acces (router) (poarta de acces (router)).

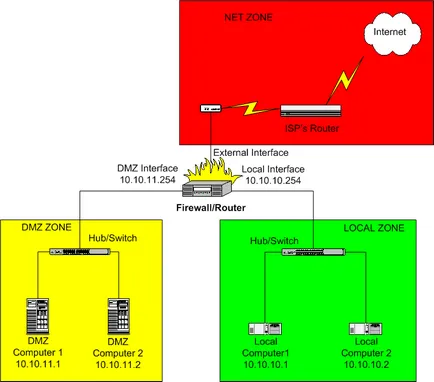

Restul manualului este conceput pentru ceea ce ați configurat rețeaua așa cum se arată aici:

router-ul implicit pentru DMZ ar trebui să fie 10.10.11.254. și calculatoare locale 1 și 2 trebuie să fie 10.10.10.254.

avertisment

IP-masquerading (SNAT)

Dacă interfața firewall-ului extern - eth0. Interfața dvs. locală - eth1 și -niterfeys dvs. DMZ - eth2. Nu aveți nevoie să modificați fișierul din exemplul. În caz contrar, editați / etc / Shorewall / MASQ, astfel încât să se potrivească configurația.

Și dacă, în ciuda și împotriva tuturor sfaturilor, utilizați acest ghid și doriți să aplice NAT One-la-unu sau un proxy, ARP pentru DMZ dumneavoastră. șterge intrarea pentru eth2 din fișierul / etc / Shorewall / MASQ.

Dacă utilizați un pachet Debian, vă rugăm să verificați fișierul shorewall.conf. pentru a se asigura că următoarele este instalat corect; dacă nu, se modifică în mod corespunzător:

Porturile de expediere (DNAT)

Forma de bază a unei reguli exemplare de redirecționare a portului în / etc / Shorewall / reguli este după cum urmează:

Dacă nu specificați

Exemplul 1: Executați un web-server de pe computerul DMZ-2, și doriți să redirecționeze de intrare portul 80 TCP-cereri ale sistemului

Prima intrare redirecționează portul 80 de pe Internet.

A doua intrare permite conexiuni de la rețeaua locală.

Trebuie să ținem cont de câteva aspecte importante:

Adăugați următoarea linie la fișierul / etc / Shorewall / params:

Creați regula «loc» -> «DMZ».

În acest moment, schimbare, se adaugă DNAT și să accepte regulile pentru serverele.

Atunci când se testează reguli DNAT, cum ar fi cele enumerate mai sus, ar trebui să fie testate cu clientul afara firewall-ului (în zona «net»). Nu puteți testa aceste reguli din interiorul firewall-ul!

Sfaturi pentru a rezolva problema cu DNAT. A se vedea întrebările frecvente 1a și 1b.

Domain Name Server (Domain Name Server - DNS)

Puteți configura sistemele interne pentru a utiliza serverele de nume ISP e. Dacă ISP-ul dvs. ați dat adresele serverelor lor sau în cazul în care aceste adrese sunt disponibile pe site-ul lor, puteți configura sistemele interne pentru a utiliza aceste adrese. În cazul în care aceste informații nu sunt disponibile, uita-te în / etc / resolv.conf pe sistemul dvs. firewall - serverele de nume sunt date în «nameserver» înregistrări în acel fișier.

Dacă rulați un server de nume de pe firewall:

Rularea unui server de nume pe DMZ -calculator 1:

Nu trebuie să utilizați macro-urile predefinite pentru scrierea regulilor în fișierul / etc / Shorewall / reguli. Primul exemplu de mai sus (pe serverul de nume firewall) poate fi de asemenea scrisă ca:

În cazurile în care Shorewall nu are macro-uri predefinite pentru a satisface nevoile dvs., sau puteți defini propriile macro-uri, sau doar scrie în mod direct normele corespunzătoare. Această pagină vă poate ajuta în cazul în care nu cunoașteți protocolul utilizat și portul.

alte conexiuni

Exemplul cu trei interfețe includ următoarele reguli:

Exemplul include, de asemenea:

Această regulă vă permite să rulați SSH -Server pe firewall-ul și afectează fiecare dintre DMZ-sisteme și să se conecteze la sistemele locale.

Dacă doriți să permiteți altor conexiuni la firewall-ul la alte sisteme, formatul de bază de utilizare a acestui macro:

Formatul de bază al absenței macro-uri predefinite astfel de acțiuni:

Exemplul 2: Doriți să rulați un DNS-server public pe firewall-ul

Utilizarea macro-uri predefinite:

Nu folosiți macro-urile predefinite:

Aceste două reguli sunt, desigur, trebuie să fie adăugate la normele stabilite în paragraful de mai sus „dacă rulați un server de nume de pe firewall-ul“ „dacă rulați un server de nume de pe firewall-ul.“

Dacă nu știi ce port și protocolul o anumită aplicație, a se vedea aici.

Nu recomandăm să activați telnet / de pe internet, deoarece folosește text clar (chiar și pentru autentificare!). Dacă doriți să aveți acces la shell la firewall-ul de pe internet, utilizați SSH:

Utilizatorii Bering vor dori să adăugați o distribuție după două reguli să fie compatibile cu configurația Shorewall de Jacques.

Înregistrarea 1 permite utilizarea unui cache DNS.

Înregistrarea 2 permite «weblet».

Acum, modifica / etc / Shorewall / reguli pentru a adăuga sau elimina alte conexiuni după cum este necesar.

Lucruri de reținut

Shorewall în sine nu este conștient de partea internă și externă. Traducerea acestor concepte depind de modul în care Shorewall configurat.

Pornirea și oprirea Firewall-ul

Procedura de instalare configurează sistemul dumneavoastră pentru a începe Shorewall la pornirea sistemului, dar de pornire este dezactivată, astfel încât sistemul nu va încerca să înceapă Shorewall înainte de configurare este completă. După finalizarea complet configurarea firewall-ul, puteți activa de pornire Shorewall, editarea de fișiere /etc/shorewall/shorewall.conf și setați STARTUP_ENABLED = Da.

Utilizatorii pachetului .deb trebuie să editați / etc / default / Shorewall și setați STARTUP = 1 opțiune.

Tu trebuie să permită rularea /etc/shorewall/shorewall.conf prin editarea fișierului și setările parametrilor STARTUP_ENABLED = Da.

Firewall-ul este pornit folosind comanda «Shorewall start» și sa oprit folosind «Shorewall opri». Atunci când firewall-ul este oprit, rutare este activată pe acele gazde, care sunt specificate în / etc / Shorewall / routestopped. Un firewall care rulează poate fi repornit cu ajutorul «Shorewall reporni» echipa. Dacă doriți să eliminați complet orice urmă de Shorewall din configurația Netfilter, folosiți comanda «Shorewall clar».

Exemplu cu două interfețe presupune că doriți să activați de rutare la / de la eth1 (LAN) și eth2 (DMZ), atunci când Shorewall este oprit. Dacă aceste două interfețe nu sunt conectate la rețeaua locală și DMZ, sau dacă doriți să permiteți un alt set de gazde, editați fișierul / etc / Shorewall / routestopped respectiv.