Cunoaște Intuit, curs, identificarea și autentificarea

Protocolul IPSec

protocolul IPSec sau, mai precis, un set de protocoale dezvoltate de IETF ca protocolul de securitate de bază la -connection stratul de IP. IPSec este complementară IP ver .4 și o parte a IP ver utilizat protocolul .6. Oportunitățile oferite de IPSec:

- de control al accesului;

- controlul integrității datelor;

- date de autentificare;

- protecția repetări;

- confidențialitate.

Sarcina principală a IPSec - unitate între două calculatoare conectate prin intermediul unui public (nesigur) IP - rețea. un tunel securizat (fig. 5.9), care transportă informațiile confidențiale sau sensibile la schimbarea neautorizată. Un astfel de tunel este creat cu utilizarea metodelor criptografice de protecție a informației.

Protocolul funcționează la nivelul rețea al modelului OSI și, în consecință, este „transparent“ pentru aplicație. Cu alte cuvinte, aplicațiile (cum ar fi serverul web-. Browser. Baze de date, etc.) nu afectează dacă protecția datelor transmise folosind IPSec este folosit sau nu.

Fig. 5.9. siguranță tunel

IPSec este o arhitectură deschisă, care, în special, vă permite să utilizați noi algoritmi și protocoale de codificare, cum ar fi standardele naționale adecvate pentru protecția datelor transmise. Acest lucru presupune ca părțile interacționează algoritmii acceptate și vor fi înregistrate în standard modul de conectare descriere parametrii.

Procesul de transmitere a datelor securizate este reglementată de normele de siguranță adoptate în sistem. Parametrii generate tunel descrie structura informațiilor, numita protecție sau context, asociație de securitate (din limba engleză. Securitate de asociere. Abbr. SA). După cum sa menționat mai sus, IPSec este un set de protocoale, iar compoziția SA poate varia, în funcție de protocolul particular. SA include:

Două protocoale care fac parte din IPSec este:

- protocol de autentificare header - AH (. din limba engleză Authentication Header), asigură integritatea și autentificarea de către datele transmise; Cea mai recentă versiune a protocolului descris în RFC 4302 (anterior - RFC 1826, 2402);

- protocolul încapsularea de protecție a datelor - ESP (din Payload engleză încapsulare de securitate.) - oferă intimitate și, în continuare, pot oferi verificarea integrității și autentificarea descrisă în RFC 4303 (anterior - RFC 1827, 2406).

Ambele aceste protocoale sunt două moduri de operare - transport și tunel, acesta din urmă este definit ca nucleu. Modul tunel este utilizat atunci când cel puțin unul dintre nodurile de legătură este poarta de acces de securitate. În acest caz, un nou -zagolovok IP și sursa de IP -Package complet încapsulat într-unul nou.

Modul de transport este axat pe gazda de conectare - gazdă. Atunci când se utilizează ESP în modul de transport, numai IP -Package protejate de date, antetul nu este afectată. Când se utilizează protecția AH se extinde la date și o parte din câmpurile de antet. Moduri mai detaliate de operare sunt descrise mai jos.

protocol AH

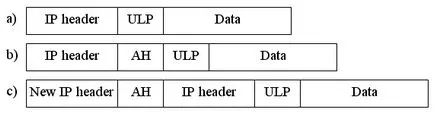

IP-ul ver .4 antet de autentificare vine dupa IP-antet. Noi reprezentăm original IP-pachet ca un set de IP-header, urmatorul antet de protocol strat (de obicei, TCP sau UDP, în figura 5.10 este marcat ca un ULP -. Din engleza Protocol superior-Level.) Și a datelor.

Fig. 5.10. a) original IP-pachet; b) sub formă de pachete IP-AH folosind modul de transport; c) IP-pachet utilizând modul tunel AH

Fig. 5.10 prezintă pachetul sursă și exemple de realizare ale acestora modificări folosind protocolul AH în diferite moduri. În modul de transport, antetul original IP-pachete rămâne în locul ei, dar a modificat unele câmpuri. De exemplu, schimbarea unui câmp Următorul antet, indicând antetul protocolului urmează IP-antet. În modul tunel creează un nou IP-header, urmată de un antet AH, și după el - complet original IP-pachete.

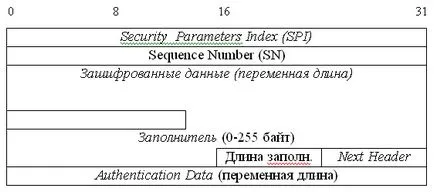

Autentificarea se face prin crearea unui cod de autentificare mesaj (MAC), care utilizează o funcție hash și o cheie secretă. În toate exemplele de realizare AH trebuie neapărat să fie menținută cu ajutorul unei funcții hash cu cheie HMAC-MD5-96 (implicit) și HMAC- SHA -1-96, reprezentând realizări MD5 și SHA -1 funcții hash, respectiv. Dar poate fi folosit și alte „opționale“ algoritmi de hashing. Valoarea rezultată numit aici protocol ICV (din limba engleză de verificare a integrității Valoare -. Integritatea Valoarea de verificare) este plasat în câmpul Authentication Date (Figura 5.11.). Acest câmp de lungime variabilă, pentru că Diferite algoritmi hash forma diferite de-a lungul lungimii de digestie.

Fig. 5.11. AH structură antet protocol

Când utilizați AH în modul de transport, ICV se calculează pentru ULP. date și câmpuri imuabile IP-antet. domenii variabile, cum ar fi câmpul TTL care indică durata de funcționare a pachetului și modifică trecerea routere la calcularea valorii hash sunt setate la 0. In modul tunel autentifică întregul original, IP-pachet și o nouă câmpuri antet imuabilului.

Luați în considerare formatul AH antet (Fig. 5.11). Primii 8 biți ai header (câmpul Următorul antet) conține un număr corespunzător următorul strat de protocol. Numărul pentru fiecare protocol atribuie organizația IANA (Internet Assigned Numbers Authority). 6, ESP - - de exemplu, numărul de TCP 50, AH - 51, etc.

Sarcina utila câmpul Len indică lungimea antetului AH în cuvinte pe 32 de biți. Mai mult, 16 biți sunt rezervate.

câmp SPI conține indicele parametrilor de protecție conform cărora beneficiarul va fi capabil să găsească SA dorit. Valoarea SPI zero indică faptul că, pentru un anumit pachet de SPI nu există.

câmp Număr secvență a fost introdusă în RFC 2402. Valoarea contor conținute în acest domeniu pot fi utilizate pentru a proteja împotriva atacurilor retrying pachetele interceptate. Dacă funcția de protecție este activată se repetă (așa cum este indicat în SA), o valoare de câmp expeditor crește secvențial pentru fiecare pachet transmis într-o anumită asociere (conexiune folosind o singură SA).

câmp de autentificare a datelor. așa cum este indicat mai devreme, stochează valoarea ICV.

Protocolul ESP

Dacă AH oferă protecție împotriva amenințărilor la adresa integrității datelor transmise, ESP poate oferi și confidențialitatea.

Precum și AH, ESP poate funcționa în modul de transport și de tunel. Fig. 5.12 ilustrează exemple de realizare a utilizării sale (evidențiate prin hasurare fragmente de pachete care sunt protejate prin criptare). Pentru ESP determinat următoarea listă de algoritmi necesari pentru a fi sprijinite în toate implementările:

- pentru a forma un cod de autentificare mesaj HMAC-MD5-96 (implicit) și HMAC- SHA -1-96;

- criptare - DES (. în modul CBC este implicit) și NULL (fără criptare).

În plus, înregistrate și pot fi implementate într-un număr de algoritm de criptare - DES triplu, CAST -128, RC5. IDEA. Blowfish. ARCFour (versiune publică RC4) [21].

Luați în considerare formatul antet ESP (Fig. 5.13). Acesta începe cu două valori pe 32 de biți - SPI și SN. Rolul lor este aceeași ca și în AH protocolul - SPI identifică SA, utilizat pentru crearea tunelului; SN - ajută la protejarea împotriva pachete se repetă. SN și SPI nu sunt criptate.

Următorul este un câmp care conține datele criptate. După ei - câmpul agregat, care este necesar pentru a alinia lungimea câmpurilor criptate cu un multiplu valoare de dimensiunea unității de algoritm de criptare.

Fig. 5.12. a) original IP-pachet; b) ESP în modul de transport; c) ESP în modul tunel

Fig. 5.13. Structura antet ESP

După umplere sunt câmpuri care conțin o valoare de lungime agregată și o indicație a unui protocol de nivel superior. Aceste patru domenii (agregate de date, lungimea, protocolul următor) sunt protejate prin criptare.

Dacă ESP este utilizat pentru autentificarea datelor, apoi se completează domeniul pachetelor de lungime variabilă care conțin ICV. Spre deosebire de AH, ESP în calculul valorilor de cod de autentificare mesaj. câmp IP-header (nou - pentru modul tunel, modificat vechi - pentru transport) nu sunt luate în considerare.

Atunci când schimbul de protocoale AH și ESP. după antetul IP este AH, după - ESP. În acest caz, ESP rezolvă sarcina de asigurare a confidențialității, AH - asigură integritatea și autentificarea o sursă de compus.

Luați în considerare o serie de aspecte suplimentare legate de utilizarea IPSec. Pentru a începe cu, originea informațiilor despre setările de conexiune - SA. Crearea bazei de date SA se poate face în diverse moduri. În special, acesta poate fi stabilită de către administratorul de securitate manual sau generate folosind protocoale speciale - Omite. ISAKMP (Asociația Internet Security și Key Management Protocol) și IKE (Internet Key Exchange).

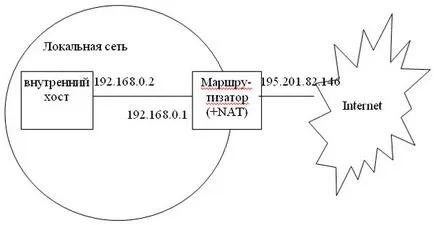

IPSec și NAT

Astfel, NAT, și AH sunt incompatibile. În același timp, protocolul ESP. care nu are nici un control asupra integrității -zagolovka ip, acesta poate fi utilizat în asociere cu NAT.

Separat este necesar pentru a rezolva problema cu distribuirea cheilor. Dacă este folosit în acest scop de protocol IKE (dar foloseste UDP. Port 500) trebuie să organizeze în special transferul de date relevante pentru rețeaua internă. În acest caz, utilizarea UDP - Port 500 nu este posibil, puteți utiliza este descrisă în RFC 3947, 3948 mecanismul de NAT -T (un geamantan de NAT traversal.), Definește încapsularea traficului IKE și IPSec în pachete UDP. În acest caz, portul 4500 este activat.

Întrebările referitoare la stabilirea și punerea în aplicare cu ajutorul IPSec în sistemele de operare Windows. examinate în №12 activității de laborator. În ea, în special, detalii crearea unei „politici“ IPsec, pentru a determina care nodurile și ce opțiuni vor crea un tunel.