Configurare acs 5 cisco

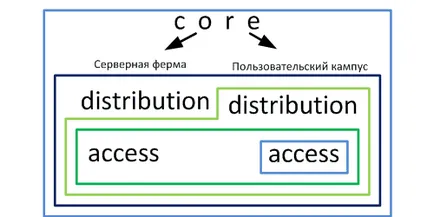

Deci, rețeaua noastră de 3 campusuri: două de utilizator și servere.

În conformitate cu dispozitivele de structura de construcție de rețea campus sunt împărțite în grupe: strat de acces, strat de distribuție, strat de bază. Separat, există un grup de fier de frontieră de control la frontieră: routere margine, firewall, gateway VPN, etc.

Puterile administratorilor sunt furnizate pe baza unor politici de acces ierarhice. Administratorii au puțină experiență au voie să lucreze numai cu nivelul de echipamente de acces, cu utilizatorul campus necritică. Odată cu dobândirea de experiență administratorilor sunt autorizate să acceseze nivelul de servere. Cu toate acestea, ele pot lucra, de asemenea, cu echipamente de utilizator. Pentru un control de acces după modelul utilizat. Structura biroului este prezentată în figură:

Fiecare zonă dreptunghiulară - puterea de a echipamentului, cu condiția ca grupul anumitor administratori

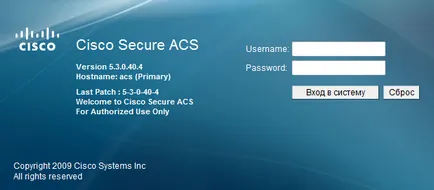

Setarea serverului ACS

După descărcarea unui torrent tracker cumpăra o nouă bucată de fier Cisco 1120 și instalarea inițială vom ajunge la pagina cu numele de utilizator și parola:

Introduceți numele de utilizator și parola, cu ciocanul în timpul instalării și a ajunge la pagina de start:

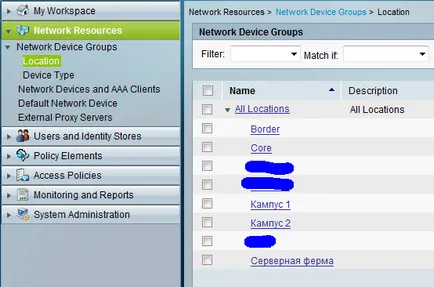

Resurse de rețea

Secțiunea resursele de rețea descrie locația, tipurile de dispozitive, și, de fapt, dispozitivele de ei înșiși.

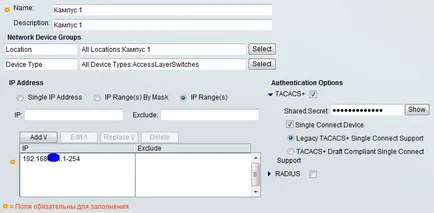

În primul rând, avem nevoie pentru a descrie dispozitivele care vor fi conectate la server. Du-te la secțiunea de rețea Resurse → Locul de amplasare și de a crea cel puțin trei dispozitive de poziționare: Campus 1 Campus 2, Farm Server:

Device Type secțiunea 3 Crearea tipuri de dispozitive: AccessLayerSwitches, DistributionLayerSwitches, CoreLayerSwitches.

Secțiunea Setări resurse de rețea finalizat.

Utilizatorii și Magazine de identitate

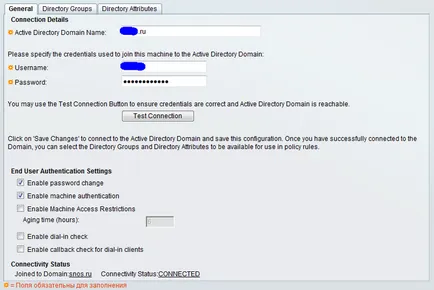

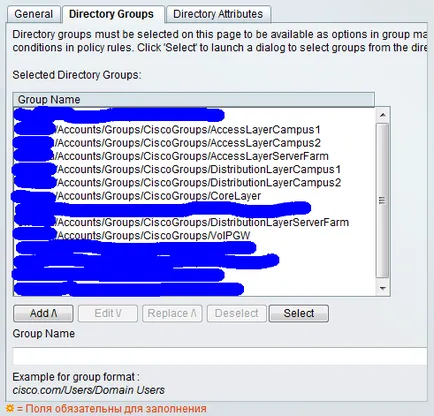

Deplasare la ligamentul cu Active Directory. Open utilizatori secțiune și identitate Magazine → Magazine de identitate externe → Active Directory. câmp de umplere. Pentru conectarea la AD necesită uchotka administrator de domeniu. De ce - Nu știu. Cu uchotkoy utilizatorul mediu nu funcționează.

În directorul Grupuri fila se leagă la grupuri Active Directory

Atributele Tab Directory trebuie să stabilească politici pentru un anumit utilizator.

Setarea unui buchet cu AD este acum completă.

Elemente de politică

Mai departe pentru a configura elementele de politică. Crearea unui profil de acces complet la dispozitiv. Pentru această secțiune Elemente de politică trece într-o autorizație de grup și permisiuni → Administrare dispozitiv → Profiluri Shell. Creați un FullAccess profil. În fila Sarcini comune Solicitarea beneficii maxime:

Faceți clic pe Submit. Toate setările profile terminat.

Politicile de acces

Înșiși acces direct politicile configurate în secțiunea de politici de acces.

În primul rând avem nevoie pentru a crea o politică de a lucra cu Active Directory. Faceți clic pe link-ul de acces la serviciile și de a crea o nouă politică de acces:

2 Puneți o identitate căpușe și autorizare.

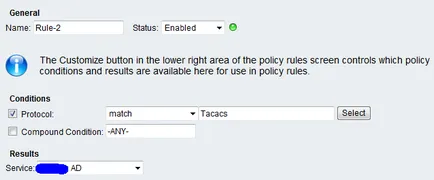

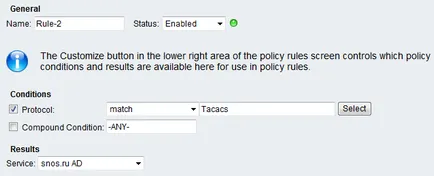

În continuare, trebuie să specificați la ce politica de acces ar lucra unitate. Faceți clic pe link-ul de reguli de alegere Serviciu. Creați o regulă conform căreia va fi de protocol dispozitive meci de operare TACACS +:

Conform acestei reguli, toate dispozitivele care solicită TACACS + protocol de date vor fi prelucrate de politica creată de mai sus.

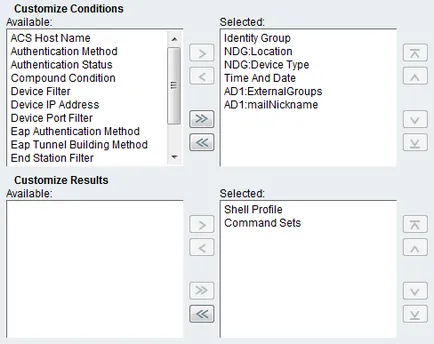

Secțiunea Personalizează rezultatele selectate profil opțiuni de linie de comandă și de comandă set. În cazul nostru, doar un set de comenzi.

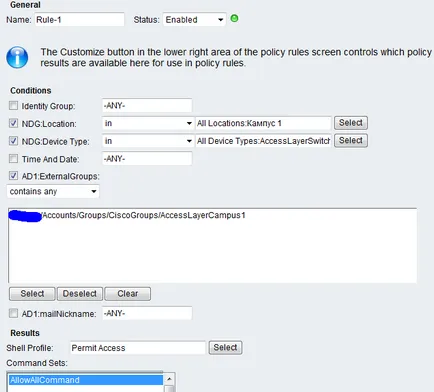

Pentru a crea regula faceți clic pe butonul Creare.

Timbrat căpușe și condiții. Punctul AD1: mailNickName necesară în cazul în care o regulă este configurat cu referire la un anumit nume de utilizator, și nu întregul grup.

Apoi, trebuie să configurați regulile în conformitate cu prima imagine.