bloguri Anticisco - arhiva blogului - Setare acs 4 cisco

După cum știți, configurați fiecare sistem individual - nu așa de rău. Cele mai multe tsinus pentru a configura interfețele într-o interoperabilitate inteligentă. Și prima imagine subțire începe să se destrame, îngropându-se pune planul de proiect ...

De aceea, încleștat într-un pumn sub stindardele nobila misiune de a facilita munca în cei care mă vor urma, voi continua o serie de articole despre un foarte lent și dificil ... pentru mine proiectul. Permiteți-mi să vă reamintesc, este vorba de crearea unui sistem de frumos, cu conexiuni de la distanță la autentificarea utilizatorului cu chei RSA de unică folosință, filtrarea conținutului, cu utilizatorii de management unificat dintr-un singur punct (AD) și alte și alte ...

Proiectul primei configurări ACS Versiunea 4.2 - Un server flexibil simplu și intuitiv, dar nu suficient. Dar, mai întâi lucrurile primele.

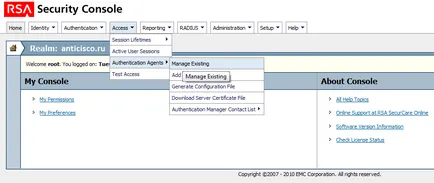

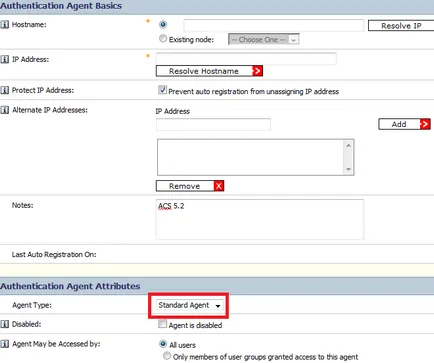

Dacă setați zhelezyaku (aparat în 1113), apoi creați o configurație pentru RSA SecurID și altoi fișier de configurare (sdconf.rec) creat anterior în fila corespunzătoare setărilor utilizatorilor de baze de date externe.

nu este nevoie să inventeze nimic: ACS ruleaza ca un agent standard (uneori chiar web-agent, dar nu ne privește)

Verificați dacă conexiunea este stabilită, puteți încerca să se autentifice utilizând un utilizator RSA. După primul tratament a produs o parolă unică sesiune pentru a comunica cu agentul.

Apoi, trebuie să configurați un apel la acest server. Există mai multe opțiuni:

1. Ignoră toți utilizatorii care nu sunt listate în mod explicit în Grupul ACS (utilizatori necunoscuți) în RSA. Acest lucru este util în cazul în care toți utilizatorii trebuie să aibă jetoane.

2. indică în mod clar faptul că un anumit utilizator ACS (mânere proiectate), autentificat de datele RSA străine pe bază. Acest lucru este util atunci când doar câțiva utilizatori trebuie să conducă în mod explicit RSA

Dar, în orice caz, frumusețea este imposibilă, pentru că toți utilizatorii din cadrul proiectului lichidată în AD și sortate în grupuri. Iar semnele nu sunt comparate pentru toată lumea, ci doar unora, dar acestea sunt unele, de asemenea, sunt sortate în grupuri diferite, cu diferite drepturi de acces și protocoale de tunelare. La ACS puteți lega un grup AD la grupul ACS, dar nu mai mult. Ca o opțiune am luat în considerare posibilitatea de a crea o multitudine de grupuri pe AD cu parametrii specificați (de exemplu, pentru a porni în SSL, dar nu pentru a porni în IPSec, să nu mai vorbim pe resursele și nu lăsa altele). Dar, așa cum suntem învățați știința matematică, cu numărul de atribute de cel puțin 5, numărul de grupuri crește până la 5! (Acest lucru nu este un răsunător cinci, dar un cuvânt teribil

Factorial :))

Aici, totul este mult mai ușor și mai flexibil. Spune-mi mai multe.

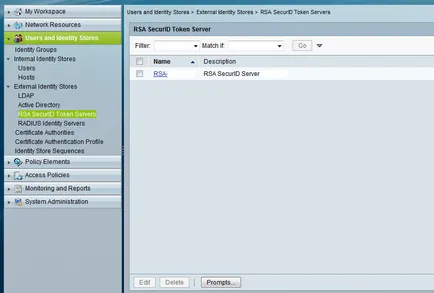

Pentru a regla la o bază de date filă externă ACS5.2 SecurID în Corespunzător stabilirea de baze de date externe de palmier off sdconf.rec (bine, ați înțeles că un fișier important :))

Important: serverul RSA SecurID în sistem poate fi doar unul. Prin urmare, în această fereastră, nu există nici un cuvânt Add. Dar atunci când creați primul server în loc de cuvântul va fi pretuit Edit Add.

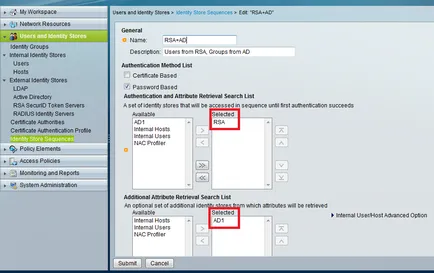

Mai mult decât atât, în cazul în care aveți nevoie pentru a, dar autentificarea reală atribuie un anumit parametri pe baza atributelor AD, există un mecanism minunat

Identitatea Store Secvență. în care puteți crea o serie de site-uri de stocare utilizatori verifică, și că este important pentru noi, setați, de asemenea, locul de depozitare a atributelor de utilizator.

În acest caz, Anunț1 - configurat anterior baza de utilizator extern în AD. Apropo, în ACS5.2 nu au nevoie de un client separat, la care el se ținea (la fel ca în ACS4.2). Pentru a accesa AD reglat în mod direct prin introducerea unui utilizator cu drepturi pentru a citi directorul.

Culoarea roșie pe care am creat anterior autentificarea utilizatorilor RSA, și atribute suplimentare luate din setul anterior AD1.

Îmi amintesc că foarte bine RSA Authentication Manager este capabil de a intra în AD și alege utilizatorii și grupurile, dar nimic nu dă ACS, în plus față de a accepta sau respinge. la

REJECT Acest lucru poate însemna că parola este incorectă, și că utilizatorul nu este legat de jetoane sau chiar nici un astfel de utilizator. Este foarte incomod. Aceasta va implica o ambuscadă hemoroidala, care va explica mai târziu.