Ai dreptul! Tot ce trebuie să știți despre rădăcină în noi versiuni de Android

Noi sistematizate cele mai comune modalități de a obține acces root la versiunile curente ale Android; înțeleagă diferențele dintre SuperSU, SuperUser PHH, Magisk, KingRoot și Kingo Root; testat diverse metode de a ascunde rădăcină; Am studiat sistemul de securitate Android 7 și afla ce poate fi la obtinerea de rădăcină de pe versiunile mai noi de Android. Ei bine, și apoi închis într-o cameră fără ferestre și a dat naștere la acest text.

Un pic de istorie

Proprietarii de versiunile anterioare de Android folosite pentru a obține acces root folosind o vulnerabilitate în sistemul de securitate Android sau una dintre aplicațiile de sistem care sunt instalate de către producător. Folosind vulnerabilitatea permite o cerere de a „evada“ din sandbox și pentru a obține procesul de sistem chiar prin escaladarea privilegiilor.

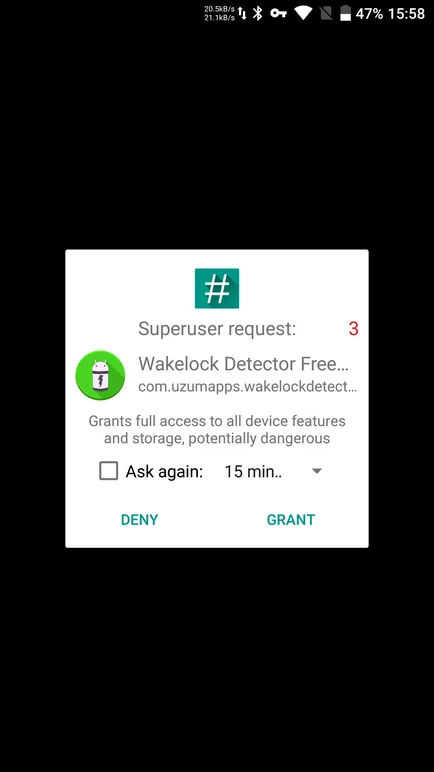

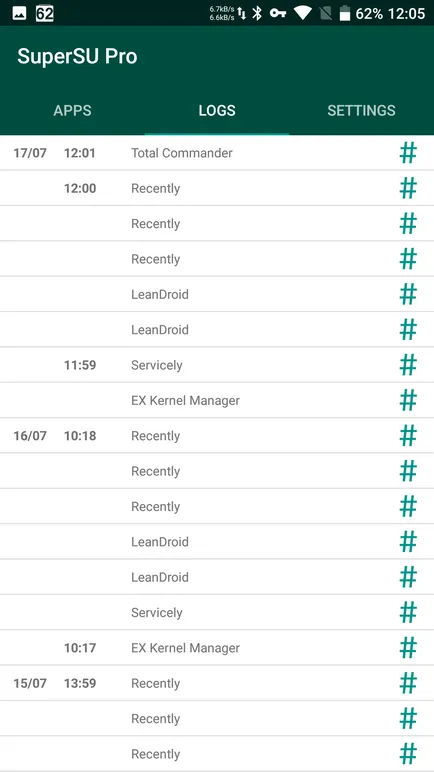

Pentru a nu repeta procesul de fiecare dată și pentru a permite și alte aplicații să utilizeze superutilizatorul, fișierul partiția de sistem plasat su (de obicei, în directorul / sistem / xbin /) și o cerere de soluționare a cererilor de acces root (în / system / app /) . Pentru a deveni rădăcină, lansările de aplicare su, moment în care defalcări manager de interogare și solicită utilizatorului pentru confirmare.

drepturi fereastră de interogare și anchete de istorie

Acest sistem a funcționat bine în toate versiunile de Android până la a cincea și a produs cu ajutorul radacinilor de acces de multe ori a interferat primi actualizări de firmware și, uneori, chiar și menținute după astfel de actualizări. Popularitate bucurat de multe aplicații exploatate una sau mai multe vulnerabilități (de exemplu, Towelroot). De-a lungul timpului, un public numeros adunat aplicații din China KingRoot și Kingo Root, include o colecție mare de exploit care au fost descărcate direct în momentul lansării la servere din China. În cazul prevăzut în partiția de sistem este o mulțime de interesant de succes privilegiu escaladarea acestor aplicații; eliminați le-ar putea fi fie cu rădăcină de acces sau cu un „curat“ de construcții, realizat de dezvoltatorul SuperSU Chainfire.

a fost introdus Android 5.0 actualizare sistem nou. Acum, în fișierul de modificări OTA au fost prescrise nu la dosar și la nivel de bloc; nu deteriora programul de instalare de actualizare a sistemului de fișiere calculează o sumă de control al partiției de sistem. Firește, înregistrate în secțiunea / sistem de fișiere su modificat secțiunea de control, iar actualizarea nu este instalat (și în cazurile în care aceasta este încă pentru a pune, a existat o sansa mare de a obține de ieșire „caramida“).

sasea versiune de Android și a adus un sistem de securitate actualizat care (temporar) a făcut imposibilă obținerea de intrare aplicare superutilizator simplu pentru partiția de sistem. Rezultatul este un workaround - așa-numita radacina systemless, înrădăcinării su la RAMDISK in loc modificarea partiției sistemului. Pe unele dispozitive, o „dezordonată» rădăcină de acces chiar este instalat OTA-upgrade; Cu toate acestea, nu există nici o garanție.

Așa cum am fost primit pe rădăcină HTC G1 vis

Root pe Android 7

Stand out dispozitiv lansat cu Android 7 la bord (deși ceea ce vom scrie, se aplică la mai multe dispozitive care sunt Android 7 ca upgrade).

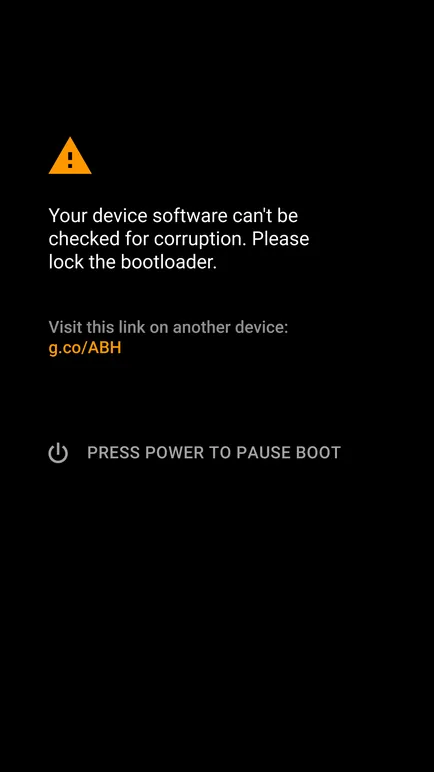

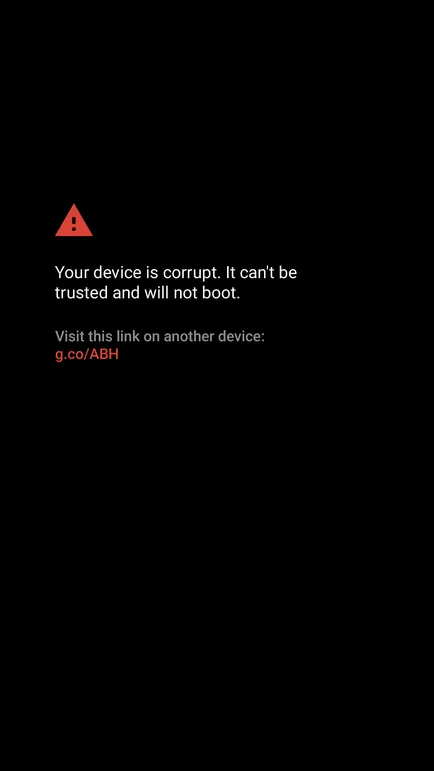

După cum probabil știți, mecanismul de boot securizat (pornirea verificată) a fost pus în aplicare în Android cu mult timp în urmă, înapoi în versiunea 4.4 KitKat. Scopul său - pentru a proteja utilizatorul împotriva atacurilor care vizează modificarea sistemului și introducerea în codul acesta înainte de încărcarea sistemului. Pentru a face acest lucru, se folosește o cheie de modul TEE ascunse pentru a verifica semnătura digitală a încărcătorului de boot, atunci încărcătorul verifică partiția semnătură de boot digitală, și el, la rândul său, verifică integritatea partiției sistemului folosind dm-Verity (Dispozitiv de cartograf Verity) mecanism.

Pornire verificată vă permite să încărcați boot-imagine modificată, dacă este activat (stânga), încărcătorul, dar nu se încarcă, în cazul în care acesta a fost modificat la încărcător zalochenny

Ce înseamnă asta? Faptul că vechea metoda de obținere a rădăcinii privilegiilor prin 7 pe Android, pur și simplu nu funcționează. Chiar dacă cererile de clasă KingRoot, Kingo Root și altele asemenea pot rutanut dispozitiv (și, în momentul în care nu pot), atunci dispozitivul pur și simplu nu va porni.

Articolul Continuare este disponibil numai abonaților

Opțiunea 2: Cumpără un singur articol

Arată acest articol unui prieten: